Ежедневно хакеры совершают около 2200 атак, чтобы заполучить финансовые, персональные и другие данные. Каждая компания несет ответственность перед пользователями, зарегистрированными на сайте и оставляющими там свою информацию.

Утечка информации может нарушить закон о ее защите, например GDPR в Европе или Закон Украины о защите персональных данных. Это чревато значительными штрафами и юридическими проблемами для владельца сайта. Да-да, злоумышленники взломали ваш сайт, а виновными перед законом можете оказаться вы 😐

Помимо юридических проблем, взлом сайта несет и другие неприятности:

- Чтобы восстановить работу сайта, если это вообще будет возможно, нужно много времени и ресурсов.

- Если сайт взломан и не работает, вы теряете потенциальных клиентов и доходы. Например, пользователи могут увидеть предупреждение, которое выдает Google при попытке посетить опасный сайт — большая красная плашка с сообщением, что сайт может быть опасным или содержать вирусы.

- После взлома вам могут перестать доверять.

Поэтому защита сайтов от взлома является важной обязанностью каждого разработчика.

Базовым методом, как защитить свой сайт от взлома, является регулярная смена паролей для админпанели и ограничение прав доступа. Однако есть и другие простые способы защитить сайт от хакерских атак. Собрали и объяснили их в этой статье ✅

Используйте безопасные хостинговые серверы

Надежный хостинг — это фундамент безопасности любого сайта. Даже идеально настроенный сайт может быть скомпрометирован, если сервер не защищен нужным образом.

На что обратить внимание при выборе хостинга:

- наличие защиты от DDoS-атак,

- регулярные обновления серверного программого обеспечения,

- изоляция аккаунтов, даже на виртуальном хостинге,

- поддержка SSL-сертификатов,

- круглосуточная техподдержка.

Защита от хакеров начинается с выбора надежного хостинг-провайдера. Рекомендуем выбрать хостинг-провайдера с хорошей репутацией и положительными отзывами, даже если их услуги стоят немного дороже.

Например, как заботимся о безопасности мы в HOSTiQ:

- храним данные на нескольких дисках, чтобы избежать простоя при проблеме с диском на сервере,

- размещаем резервные копии в отдельных хранилищах,

- имеем комплексную защиту серверов от вирусов Imunify360 Unlimited,

- используем Zabbix и Nagios, чтобы мониторить состояние серверов, вести учет и контроль всех жизненно важных датчиков машин,

- регулярно обновляем программное обеспечение серверов,

- дарим SSL-сертификат при покупке многих тарифов хостинга.

Перед покупкой хостинга обязательно свяжитесь с технической поддержкой и узнайте, как они защищают свои серверы и сайты клиентов от взлома и атак.

При покупке на год — скидка 20%

Обновляйте программное обеспечение и плагины

Часто хакеры получают доступ к сайтам из-за уязвимостей в программном обеспечении.

Устаревшее программное обеспечение — одна из самых распространенных причин взлома сайтов. Поэтому ответственные разработчики постоянно выпускают обновления, устраняющие известные уязвимости. Без регулярного обновления ваш сайт может оказаться под угрозой.

Например, в 2019 году один из популярных плагинов для WordPress, WP GDPR Compliance, имел уязвимость, из-за которой хакеры могли получить доступ к админпанели сайта. Разработчики быстро выпустили обновление, но те, кто не обновили плагин вовремя, остались уязвимыми и стали жертвами атак.

Чеклист практических советов, чтобы защитить сайт:

- включайте автоматические обновления, если это возможно,

- удаляйте неактивные или ненужные плагины;

- используйте только официальные и проверенные расширения,

- регулярно проверяйте журнал обновлений.

Даже один устаревший плагин может стать «входными дверями» для хакера.

Чтобы снизить риск, регулярно обновляйте не только все компоненты вашего сайта, такие как плагины, темы и другие сторонние программы, которые вы используете, но и программное обеспечение серверов. Если у вас виртуальный хостинг, за этим должен следить провайдер.

Используйте сильные пароли и двухфакторную аутентификацию

Слабые пароли — это серьезная угроза безопасности. Часто хакеры атакуют с помощью перебора паролей или brute force.

Мы уже затронули этот пункт во вступлении, однако многие пользователи все еще выбирают слабые пароли, которые можно легко угадать. Чтобы обеспечить базовую защиту от хакеров, соблюдайте основные правила паролей:

- используйте сложные пароли, имеющие не меньше 12 символов,

- создавайте комбинацию с прописных и строчных букв, цифр и специальных символов,

- устанавливайте уникальный пароль для каждой учетной записи,

- введите двухфакторную аутентификацию, где это возможно,

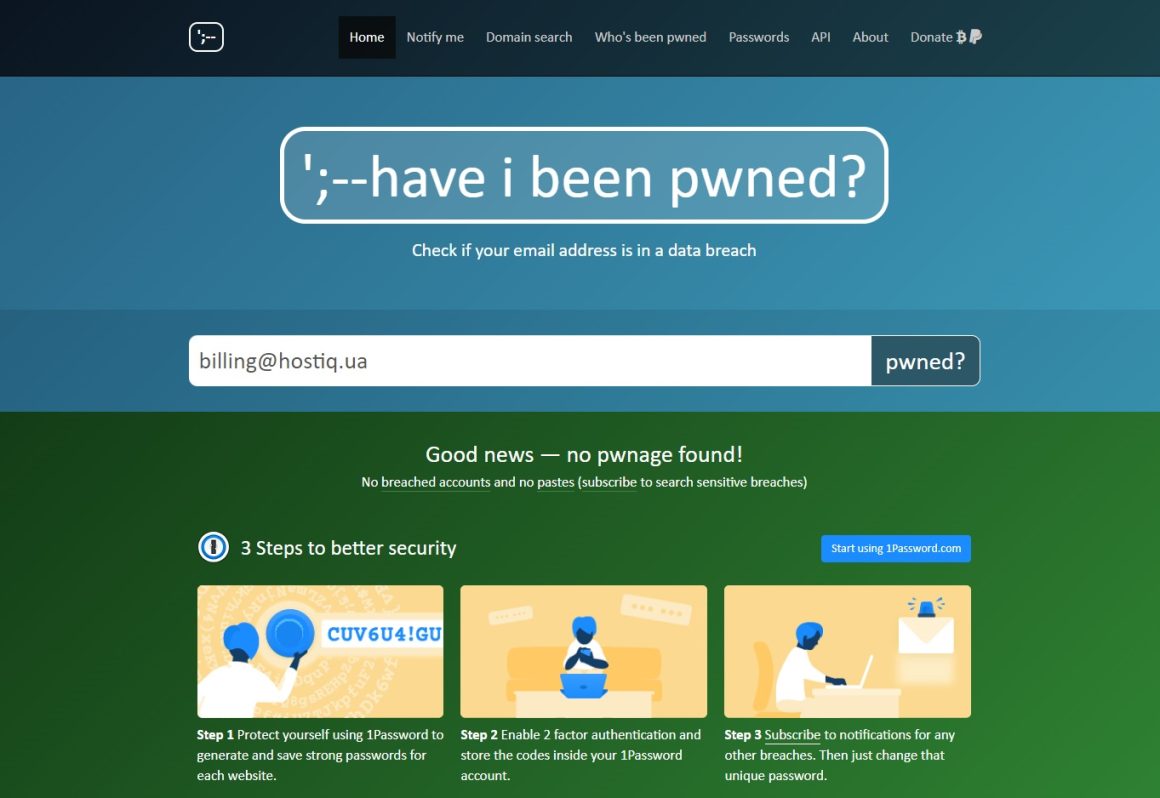

- время от времени проверяйте свои пароли на утечку данных с помощью онлайн-инструментов вроде ‘;–have i been pwned?

Еще больше информации о паролях читайте в нашей статье Как придумать надежный пароль и где его хранить.

2FA существенно повышает уровень безопасности, так как даже в случае кражи пароля злоумышленник не сможет войти без дополнительного подтверждения. Существует несколько основных методов реализации 2FA, у каждого из которых есть свои особенности, преимущества и ограничения.

- Одноразовые коды через SMS на номер телефона пользователя. Самый распространенный и одновременно самый простой метод. После введения правильного логина и пароля система отправляет код, который нужно ввести для завершения входа. Это доступно и просто для пользователей. Но у SMS-аутентификации есть существенные недостатки: она уязвима перед атаами с перевыпуском SIM-карт — SIM-swapping, перехват сообщений и зависит от мобильной связи.

- Генераторы одноразовых кодов TOTP. Это безопаснее, так как нужно использовать специальные дополнения-аутентификаторы, такие как Google Authenticator, Microsoft Authenticator или Authy. Они генерируют одноразовые коды на основе времени TOTP, которые меняются каждые 30 секунд и не требуют подключения к интернету. Это существенно повышает уровень безопасности, так как код нельзя перехватить во время передачи. В то же время пользователям важно хранить резервные коды доступа, если они потеряют устройство.

- Push-подтверждения. Это когда уведомления приходят на доверенное устройство пользователя и нужно подтвердить запрос в мобильном приложении, нажав «Разрешить» или «Отклонить». Это удобно и быстро, особенно в корпоративной среде. Но этот метод может быть уязвимым перед так называемыми атаками push-bombing, когда злоумышленник отправляет много запросов в надежде, что пользователь случайно подтвердит один из них.

- Аппаратные ключи безопасности. Это физические устройства, наприме, U2F или FIDO2, которые подключаются к компьютеру или смартфону через USB, NFC или Bluetooth. Они обеспечивают один из самых сильных уровней защиты, так как они устойчивы перед фишинговыми атаками и не позволяют злоумышленнику автентифицироваться без физического присутствия ключа. Основные недостатки — дополнительные расходы и риск потери устройства.

- Биометрическая аутентификация. Биометрические методы, такие как отпечаток пальца или распознавание лица, также могут использоваться как второй фактор. Это очень удобно и быстро. В то же время биометрические данные не секретны в классическом понимании и не могут быть изменены в случае компрометирования, поэтому обычно их применяют в комбинации с другими методами 2FA.

Практические советы по использованию двухфакторной аутентификации:

- Включите 2FA для всех важных аккаунтов. Прежде всего это касается электронной почты, банковских сервисов, социальных сетей, облачных хранилищ и рабочих учетных записей. Защищенная почта фактически защищает все другие сервисы, привязанные к ней.

- Отдавайте преимущество приложениям-аутентификаторам вместо SMS. Генераторы одноразовых кодов TOTP существенно безопаснее SMS, так как не зависят от мобильного оператора и не поддаются атакам с перевыпуском SIM-карт.

- Сохраняйте резервные коды офлайн. После настройки 2FA большинство сервисов предоставляют backup-коды. Их стоит хранить в физическом виде или в защищенном менеджере паролей, чтобы не потерять доступ в случае утери телефона.

- Используйте менеджер паролей вместе с 2FA. Менеджер паролей позволяет создавать уникальные сложные пароли, а 2FA обеспечивает дополнительный уровень защиты. Комбинация этих инструментов значительно повышает общую безопасность.

- Будьте внимательны к push-уведомления. Никогда не подтверждайте запрос на вход, если вы его не инициировали. В случае подозрительной активности смените пароль и проверьте настройки безопасности аккаунта.

- Добавьте несколько методов восстановления доступа. При возможности настройте альтернативный способ входа: резервный номер телефона, второй аутентификатор или аппаратный ключ. Это уменьшит риск полной потери доступа.

- Для критичных аккаунтов используйте аппаратные ключи. Административные доступы, корпоративные аккаунты и финансовые сервисы стоит защищать с помощью FIDO2/U2F-ключей, которые устойчивы перед фишинговым атаками.

- Регулярно проверяйте настройки безопасности. Периодически просматривайте список подключенных устройств, активных сессий и методов 2FA. Удаляйте доступы, которыми больше не пользуетесь.

- Не полагайтесь только на биометрию. Биометрические методы удобны, но их стоит использовать только как дополнение к другим факторам, а не как единственный способ защиты.

- Обучайте пользователей и команду. Объясняйте принципы работы 2FA, типовые угрозы и правила реагирования на подозрительные действия. Образованные пользователи — один из лучших способов защиты.

Проверяйте безопасность кода

Код сайта может иметь уязвимые места, которые хакеры используют для взлома. Если заранее их обнаружить и устранить, можно снизить вероятность кибератак и улучшить общий уровень безопасности вашего сайта.

Примером того, как хакеры используют уязвимости кода, являются SQL-инъекции и Cross-Site Scripting.

Атаки с SQL-инъекциями — это распространенный тип кибератак, при котором злоумышленник вставляет вредоносный SQL-код в запросы, выполняемые сервером базы данных. В результате хакер получает доступ к чувствительным данным, может их изменять или даже выполнять произвольный SQL-код на сервере.

XSS или Cross Site Scripting — это тип атаки, когда злоумышленник публикует специально созданный скрипт на сайте, обычно написанный на языке JavaScript. Он воспроизводится в браузере пользователя при открытии страницы сайта. Скрипт может получить доступ к информации в cookie, а также выполнять действия от имени пользователя, если тот вошел в систему, например читать, писать или удалять сообщения.

Обычно если хостинг с защитой от взлома, то на нем уже есть программное обеспечение, которое может блокировать подобный вид атак. Если же вы хотите разобраться подробнее, как защитить сайт от атак этого типа самостоятельно, то оставляем ссылки на более технические материалы:

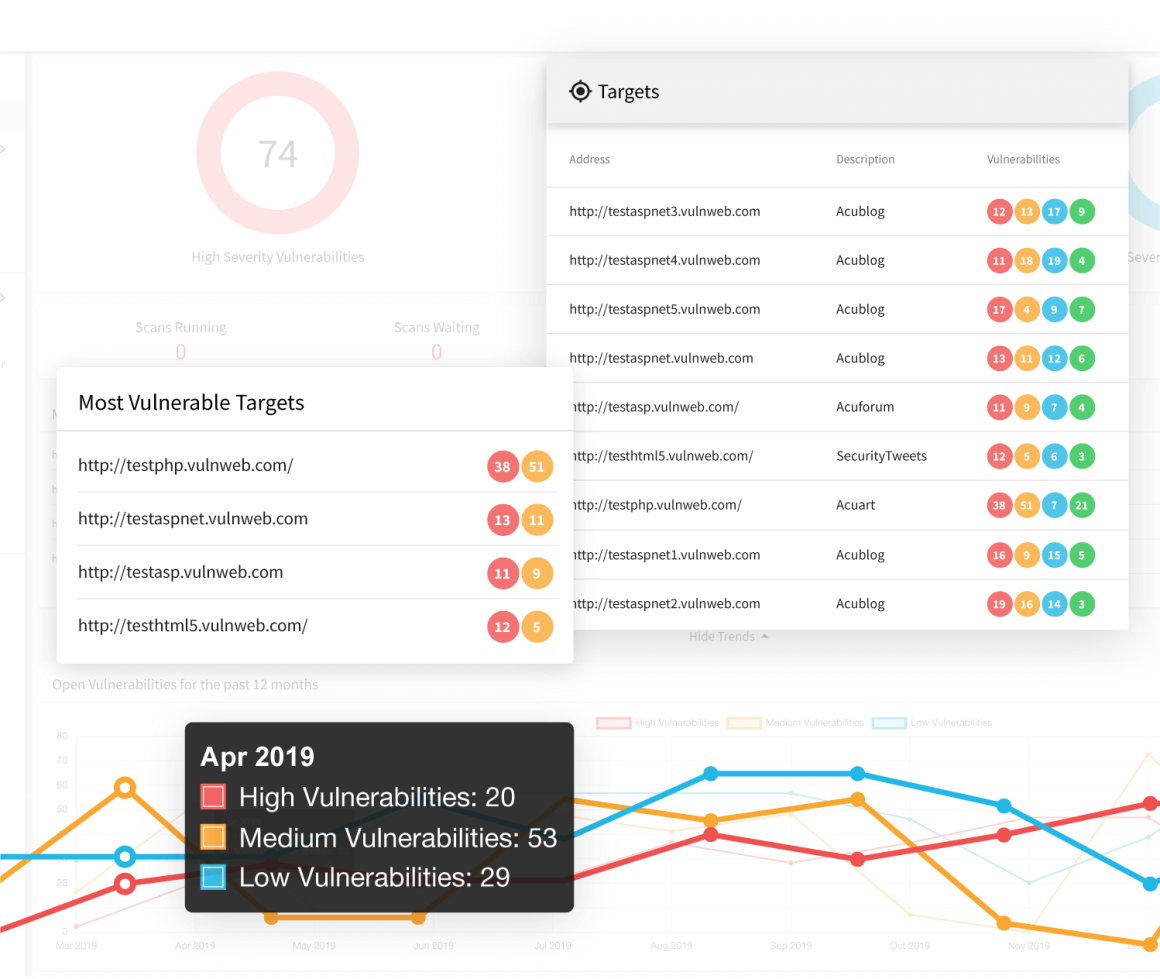

Чтобы поддерживать защиту от взлома, регулярно сканируйте код на уязвимости, тестируйте его на проникновение, делайте статический анализ кода и используйте другие инструменты для обнаружения слабых мест. Например, можно использовать Acunetix Web Vulnerability Scanner. Также у вашего хостинг-провайдера должны быть встроены инструменты для сканирования хостинг-аккаунта и сайтов.

Чеклист, который поможет минимизировать риски:

- используйте автоматизованные сканеры безопасности для выявления уязвимостей,

- проводите код-ревью с фокусом на безопасность,

- придерживайтесь современных стандартов безопасного программирования,

- своевременно исправляйте найденные ошибки и обновляйте зависимости,

- внедряйте процессы тестирования безопасности перед релизом новых версий.

Регулярная проверка кода позволяет выявить потенциальные уязвимости на раннем этапе и значительно снижает риск компрометирования системы.

Практические советы, как повысить безопасность кода:

- проверяйте введенные пользователями данные,

- используйте подготовленные запросы к базе данных,

- ограничивайте права доступа к файлам и папкам,

- регулярно проводите аудит безопасности кода.

Если сайт разрабатывался сторонними разработчиками, желательно периодически привлекать специалистов для проверки.

Например, можно начать Bug Bounty программу — процесс привлечения сторонних специалистов по безопасности для тестирования систем на уязвимости с возможностью получить награду за каждую найденную проблему. Компания или организация пубиічно определяет объем работ и уровень наград.

Ее можно организовать, добавив на сайт Security.txt — файл стандарта веб безопасности, который предоставляет четкие контакты и инструкции по уведомлению насчет выявленных уязвимостей для баг‑хантеров — хакеров или инженеров по безопасности. Такой формат уже используется Google, GitHub, LinkedIn и Facebook. В Украине активно эту инициативу на государственном уровне продвигает команда Hack Your Mom.

Используйте SSL-сертификат и HTTPS-соединение

Защита сайта от взлома не будет полной без SSL-сертификата.

SSL-сертификат шифрует информацию, которая передается между сайтом и пользователем, например, пароли или номера кредитных карт. Благодаря этому никто посторонний не может ее перехватить или изменить.

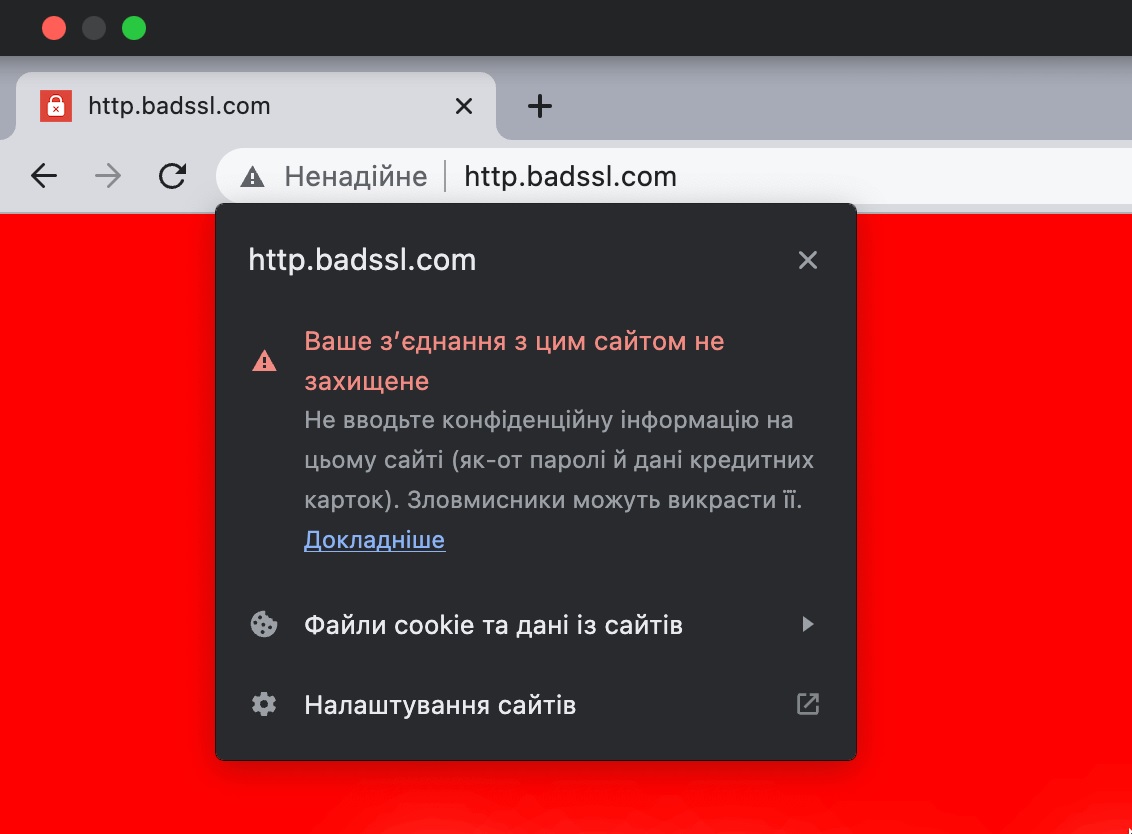

Если на сайте не установлен SSL, посетитель увидит предупреждение о не защищенном соединении.

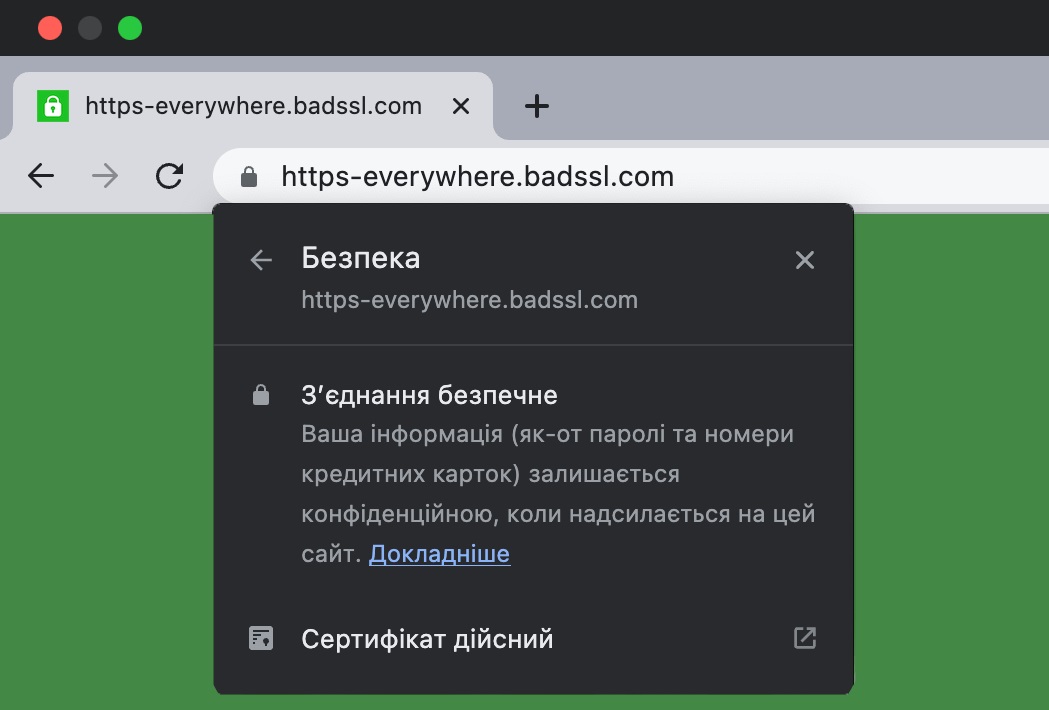

Когда сайт имеет настроенный SSL-сертификат, в адресной строке появляется значок замка и URL-адрес начинается с «https» вместо «http».

Читайте больше о сертификатах безопасности в нашей статье о том, как выбрать SSL-сертификат.

85 % пользователей не будут покупать через веб-сайт, если они не уверены, что их данные передаются безопасно.

Защитите свой сайт с SSL-сертификатом и не теряйте клиентов!

Несколько практических советов по использованию SSL для сайта:

- Лучше использовать бесплатный SSL-сертификат, чем никакого. Например, Let’s Encrypt — надежный и бесплатный вариант, который поддерживается большинством хостинг-провайдеров.

- Включите обязательное HTTPS-соединение. Настройте 301 редирект с HTTP на HTTPS — это предотвращает доступ к незащищенной версии сайта.

- Проверьте смешанный контент. Все части сайта, например, (изображения, скрипты или стили, должны загружаться через HTTPS. Используйте инструменты браузера или онлайн-сканери, чтобы найти элементы, которые не настроены через htttps:// и исправьте это.

- Регулярно проверяйте сертификат. Следите за сроком действия SSL, а также настройте уведомления или автообновление.

- Проверьте сайт после установки сертификата. Убедитесь, что браузер не показывает предупреждения и используйте онлайн-инструменты для тестирования безопасности:

- Qualys SSL Labs — полезно для глубокой технической проверки: проверяет качество SSL-настроек, показывает оценку безопасности, выявляет устаревшие протоколы и слабые шифры.

- Why No Padlock — помогает убрать ошибки с замком в браузере: выявляет проблемы со смешанным контентом, показывает, какие файлы загружаются через HTTP.

- SSL Checker — подойдет для быстрой проверки, чтобы узнать валидность сертификата, срок действия, цепочку сертификации.

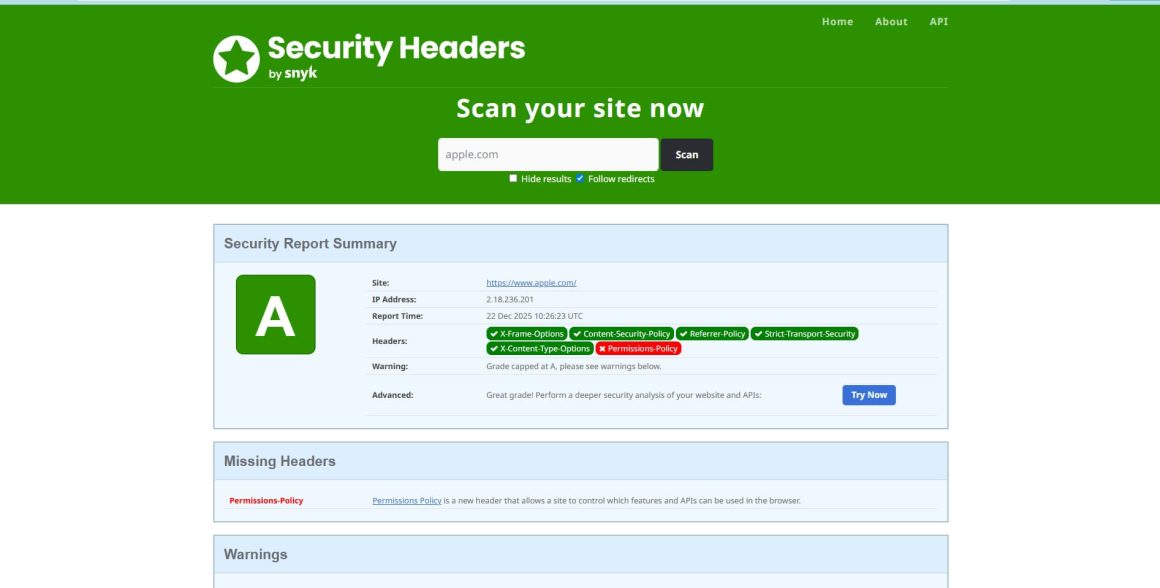

- SecurityHeaders — хорошо для повышения общего уровня защиты: анализирует HTTP-заголовки безопасности, проверяет наличие HSTS, X-Frame-Options, Content-Security-Policy.

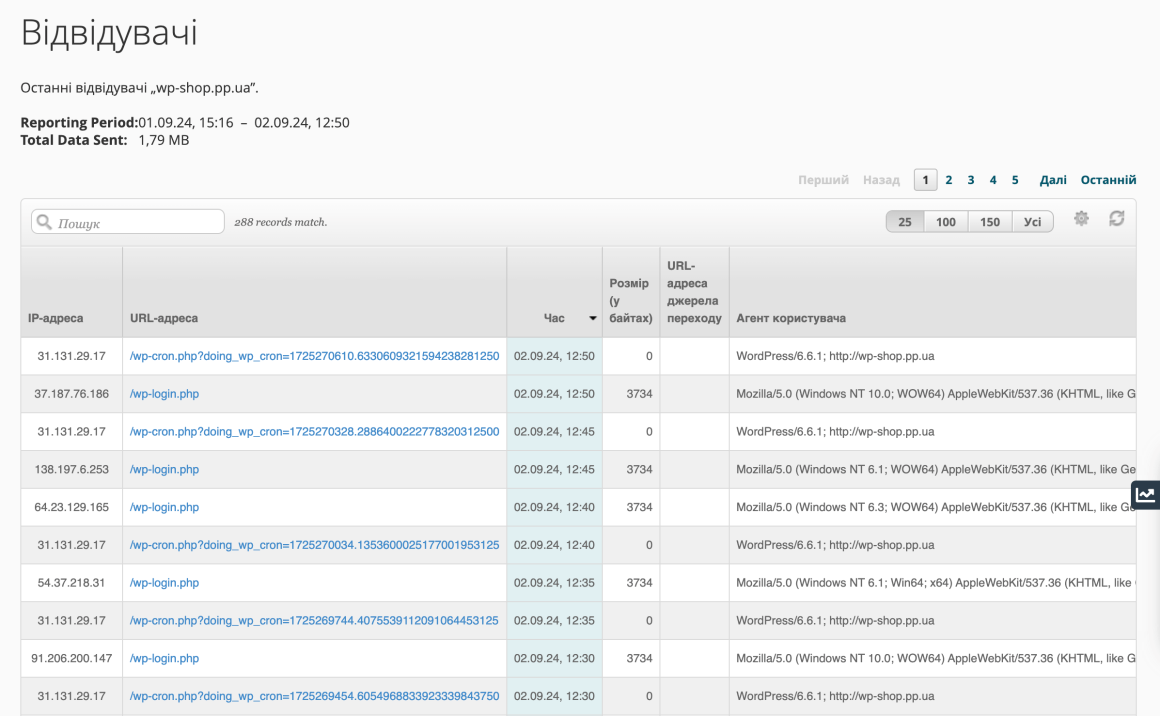

Проверяйте подозрительную активность

Один из вариантов, как защитить свой сайт — это проверять подозрительную активность. Постоянный мониторинг подозрительной активности помогает своевременно выявить взломы, атаки или несанкционированный доступ к сайту или серверу. Чем раньше проблема будет замечена, тем легче уменьшить вред.

Регулярно просматривайте журналы доступа и выявляйте необычные патерны активности.

Что считается подозрительной активностью:

- много неудачных попыток входа в админ-панель,

- входы из необычных стран или IP-адресов,

- неожиданные всплески трафика без очевидной причины,

- необычная активность в базе данных

- смены файлов сайта без вашего ведома,

- спам через формы обратной связи.

Это поможет быстрее реагировать на потенциальные угрозы.

🔗 Как посмотреть статистику посещений сайта в cPanel

Используйте веб-брандмауэр в качестве защиты сайтов от атак, чтобы обнаружить и заблокировать подозрительный трафик.

Несколько практических советов:

- Включите уведомления о безопасности. Многие хостинги и CMS присылают email-сообщения, например, о подозрительных входах или о смене файлов. Это позволяет реагировать сразу.

- Используйте плагины и сервисы безопасности. Они автоматически блокируют подозрительные IP, выявляют вредоносные файлы, ограничивают количество попыток входа. Особенно полезно для сайтов на CMS. Если у вас WordPress, читайте больше о плагинах для безопасности в нашей статье.

- Проверяйте активность учетных записей. Удаляйте ненужные аккаунты, убедитесь, что у каждого пользователя есть только необходимые права, регулярно меняйте пароли.

- Следите за трафиком. Резкий рост посещаемости может свидетельствовать о DDoS-атаке или попытках сканирования сайта. Аналитика поможет это заметить.

- Проводите регулярные проверки. Просматривайте логи хотя бы раз в неделю, проверяйте сайт после обновлений или изменений, делайте резервные копии перед важными действиями.

Скройте директории администраторов

Хакеры могут получить доступ к данным вашего сайта через страницу администратора. Они используют сканеры, чтобы проверить все каталоги на вашем веб-сервере, ища стандартные названия директорий, такие как «admin», «login» или «administrator». Если злоумышленник знает стандартный адрес админ-панели, он может пытаться подобрать пароль. Чтобы предотвратить взлом админки сайта, измените название этой директории вашего сайта на нестандартное, известное только вам.

Почему это важно:

- уменьшает количество автоматических атак,

- усложняет подбор паролей,

- уменьшает видимость админ-панели для ботов,

- добавляет еще один уровень защиты.

Практические советы по защиту директории администратора:

- Измените название этой директории вашего сайта на нестандартное, известное только вам. Не используйте типичные пути, например, /admin, /login, /wp-admin. Создайте нестандартный URL, например, /panel-secure-2025. Это не основная защита, но хороший дополнительный барьер.

- Ограничьте доступ по IP-адресам. Позвольте вход только с доверенных IP и заблокируйте доступ с других адресов. Подойдет, если админов немного и IP стабильны.

- Защитите директорию паролем. Добавьте дополнительную авторизацию перед входом. Даже если злоумышленник знает логин сайта — он не попадет внутрь.

- Включите двухфакторную аутентификацию 2FA. Как мы рассказывали подробнее выше, кроме пароля, нужен код с телефона или из приложения. Это значительно повышает безопасность админ-учетных записей.

- Скройте страницу входа от поисковых систем. Запрещайте индексацию админ-директорий. Это уменьшит вероятность их нахождения через поиск. Например, можно заблокировать индексацию директорий администратора поисковыми системами, используя файл robots.txt.

- Ведите журнал входов. Записывайте все попытки входа, следите за неудачными авторизациями, быстро реагируйте на подозрительную активность.

Скрытие директорий — это не замена сильного пароля, а дополнительный уровень защиты. Лучший результат дает комбинация нестандартного адреса, ограничения доступа, 2FA.

Как изменить ссылку входа в админпанель WordPress 🔗

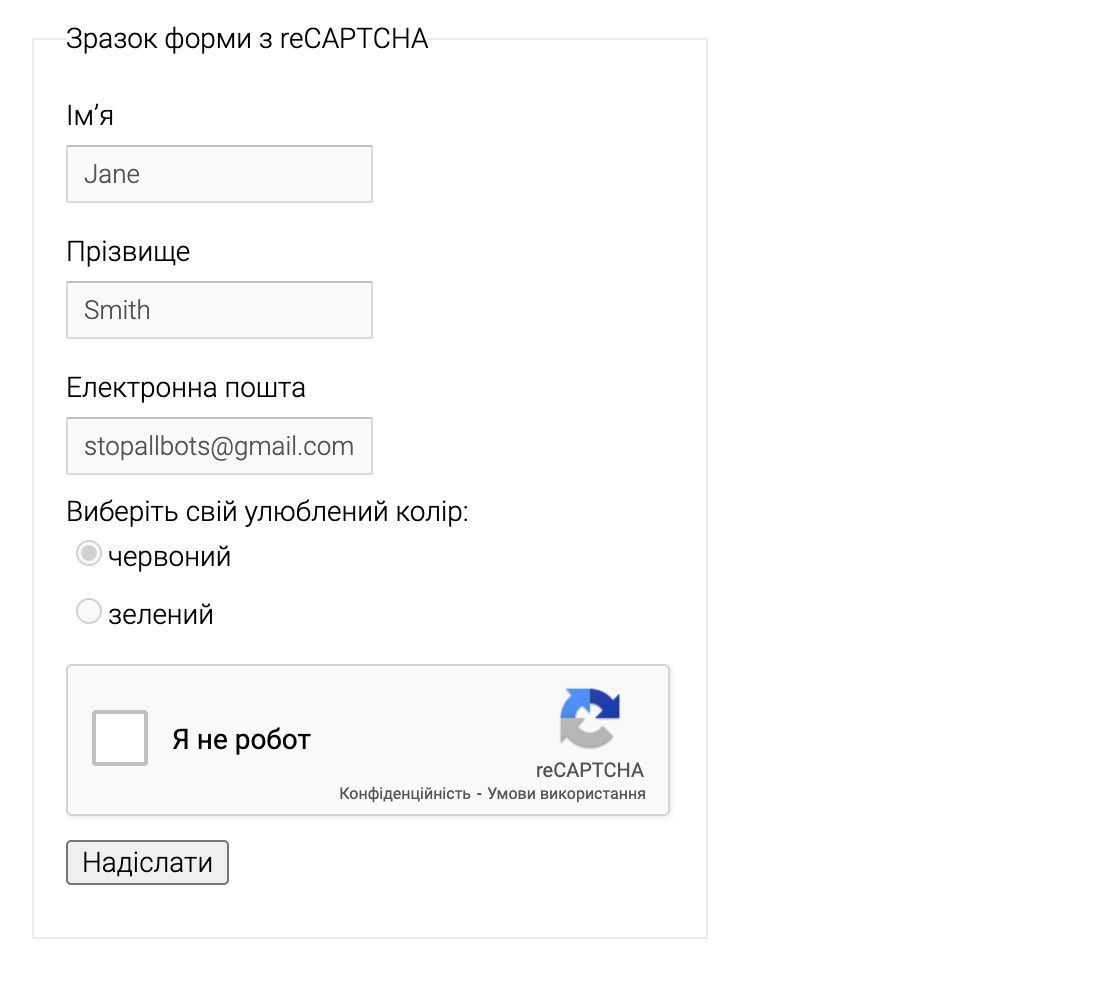

Настройте Captcha и другие средства борьбы со спамом

Спам часто содержит ссылки на вредоносные сайты или загрузку вирусов. Если пользователи пострадают от спама на вашем сайте, это может ухудшить его репутацию и отпугнуть потенциальных клиентов.

Также массовый спам может перегрузить сервер сайта, что приведет к медленной работе или даже сбоям в работе сайта.

Чтобы уменьшить риск спама и связанных с ним атак, используйте капчу и другие методы защиты. Это могут быть инструменты, такие как плагин Akismet, фильтрующий спам-комментарии на сайтах WordPress, или Google reCAPTCHA, который просит пользователей подтвердить, что они не боты, выполнив определенные задачи.

Практические советы по настройке Captcha:

- Используйте современную Captcha. Не заставляйте пользователей вводить сложные символы — выбирайте вариант, который не портит удобство пользования.

- Добавляйте Captcha только там, где нужно. Не стоит ставить Captcha на каждую страницу. Рекомендуем использовать для формы обратной связи, регистрации и входа, комментариев.

- Используйте скрытые поля Honeypot. Боты заполняют скрытые поля, а реальные пользователи — нет. Это простой и незаметный метод отфильтровывать ботов.

- Ограничивайте количество попыток. Установите лимиты на отправку форм и на попытки входа, а таке временную блокировку при злоупотреблении.

- Фильтруйте спам автоматически. Антиспам-фильтры анализируют текст и поведение, а также блокируют повторяющиеся или подозрительные сообщения. Это особенно полезно для блогов и форумов.

- Регулярно проверяйте спам-журналы. Просматривайте заблокированные сообщения, убедитесь, что реальные пользователи не блокируются, а также корректируйте настройки если нужно.

Помните, что слишком жесткая защита может отпугивать пользователей. Важно найти баланс между безопасностью и удобством.

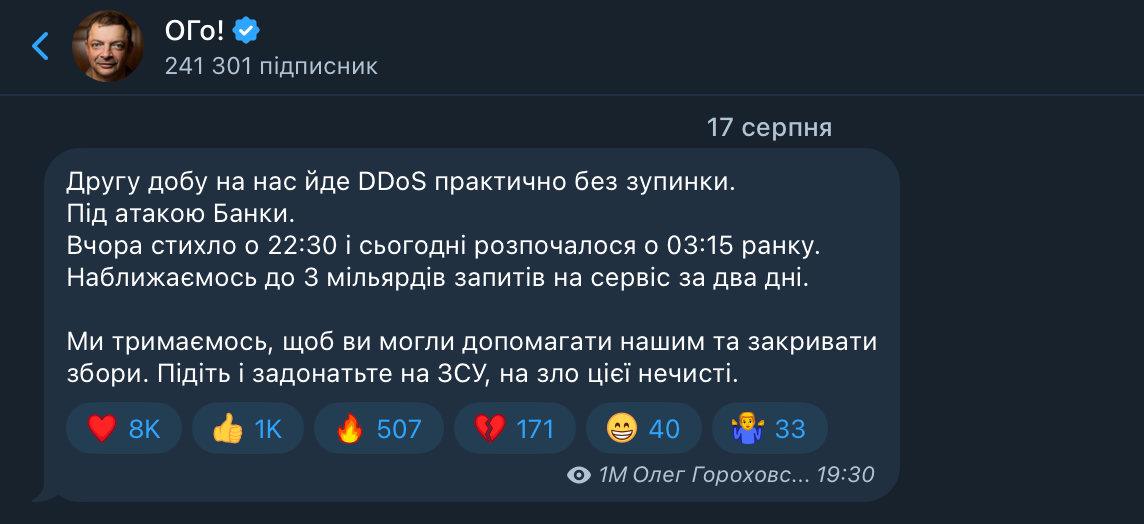

Обеспечьте защиту для сайта от DDoS-атак

DDoS-атака — это вид кибератаки, во время которой хакеры пытаются «положить» сайт, отправляя на него огромное количество запросов одновременно. Из-за множества запросов сервер, на котором размещен сайт, не выдерживает нагрузки и перестает отвечать. В результате сайт становится недоступным для пользователей.

Это один из популярнейших видов кибератак, которому подвергаются почти все крупные сайты.

Надежный хостинг-провайдер защищает свои серверы от DDoS. Владельцу онлайн-ресурса тоже не стоит оставлять сайт без защиты от этого типа атак. Для этой задачи можно подключить CDN-сервис, например Cloudflare.

CDN (Content Delivery Network) — это сеть серверов, расположенных в разных странах, которая помогает быстрее доставлять контент вашего сайта пользователям. Как это работает: когда кто-то заходит на ваш сайт, CDN отправляет им копии страниц, сохраненные на ближайшем сервере. Это уменьшает нагрузку на ваш основной сервер и ускоряет загрузку сайта.

Помимо ускорения сайта CDN также помогает защитить его от DDoS-атак:

- CDN фильтрует трафик. Сервис проверяет весь трафик, поступающий на ваш сайт, и блокирует подозрительные запросы.

- CDN распределяет нагрузку. Если кто-то пытается навредить вашему сайту с помощью DDoS-атаки, CDN распределяет нагрузку между своими серверами. Это снижает вероятность того, что ваш сайт «ляжет».

🔗 Руководство по настройке Cloudflare

Еще несколько практических советов, как защитить сайт от хакеров, которые применяют DDoS:

- Используйте специализированные сервисы защиты. Один из самых эффективных методов — это когда сервисы фильтруют вредоносный трафик и пропускают только запросы от реальных пользователей, то есть берут удар на себя, а не на сервер.

- Включите ограничения запросов Rate Limiting. Ограничьте количество запросов с одного IP-адреса и автоматически блокируйте подозрительную активность. Это эффективно против простых атак ботов.

- Настройте файервол WAF. Веб-файервол анализирует запросы, блокирует подозрительный или вредоносный трафик, защищает от автоматизированных атак.

- Следите за трафиком. Мониторинг помогает быстро заметить атаку. Резкий рост запросов — это сигнал тревоги. Чем быстрее реакция, тем меньше вреда.

- Подготовьте план действий. Знайте, кого уведомить, например, хостинг или администратора. Имейте в распоряжении резервные копии и инструкцию действий во время атаки.

Защита от DDoS — это комплекс мер, а не один инструмент. Лучший результат дает комбинация CDN, файервола и мониторинга.

Проверка сайта на вирусы

Проверка сайта на вирусы — это процесс выявления вредоносного кода, троянов, бекдоров, фишинговых скриптов и скрытых редиректов, которые могут быть добавлены к файлам сайта без ведома собственника. Даже небольшое заражение может привести к утрате данных, блокированию сайта браузерами или падению позиций в поисковых системах.

Практические советы:

- проверяйте сайт минимум 1 раз в месяц,

- проводите проверку после обновлений или изменений на сайте,

- используйте несколько сервисов, а не один,

- сохраняйте отчеты проверок для сравнения,

- периодически проверяйте сайт в режиме инкогнито.

- просматривайте сообщения от хостинга и поисковых систем.

- следите за резкими изменениями трафика,

- проверяйте файлы, которые изменялись без вашего участия.

Как проверить сайт на вирусы онлайн

Онлайн-проверка — самый простой способ быстро оценить состояние сайта без доступа к сервера.

Такая проверка обычно включает:

- анализ HTML-кода страниц,

- проверку JavaScript-файлов,

- поиск подозрительных редиректов,

- анализ репутации домена.

Важно понимать, что у онлайн-сканеров нет доступа ко всем файлам сервера, но они хорошо выявляют распространенные угрозы.

Практические советы:

- Начинайте с Google Safe Browsing — это влияет на доверие браузеров.

- Для более глубокого анализа используйте VirusTotal и Sucuri.

- Добавьте сайт к сервисам мониторинга с автоматическими уведомлениями.

Признаки зараженного сайта

Существует несколько характерных симптомов, которые могут свидетельствовать о заражении:

- браузер показывает предупреждение «Опасный сайт»,

- пользователей автоматически перенаправляет на сторонние ресурсы,

- появляется реклама или всплывающие окна без вашего согласия,

- сайт попадает под фильтры Google,

- хостинг отправляет сообщения о вредоносной активности,

- резко вырастает нагрузка на сервер.

Если появился хотя бы один пункт, тогда нужна более глубокая проверка сайтов на безопасность.

Топ сервисы для проверки сайта на вирусы

Самые популярные онлайн-инструменты для проверки сайта:

- Google Safe Browsing — показывает, внесен ли сайт в черные списки.

- VirusTotal или Filescan.io — проверяет сайт сразу через десятки антивирусных систем.

- Sucuri SiteCheck — выявляет вредоносные скрипты и редиректы.

- Quttera — анализирует код на наличие скрытых угроз.

- Astra Security Scanner — подходит для регулярного мониторинга.

Рассказываем про эти онлайн-инструменты подробнее.

Google Safe Browsing

Google Safe Browsing — это сервис от Google, который определяет, опасен ли сайт для пользователей. Именно на его основе браузеры Chrome, Firefox и Safari показывают предупреждение вида «Этот сайт может быть опасным».

Что проверяет:

- наличие вредонсного ПО,

- фишинговые страницы,

- социальную инженерию,

- сайты, которые распространяют вирусы или обманывают пользователей.

Особенности: полезен после заражения сайта, если браузер показывает предупреждение и для проверки репутации сайта в Google.

Если сайт попал в черный список Google, его нужно очистить и подать заявку на повторную проверку, иначе пользователи будут видеть предупреждение.

VirusTotal/Filescan.io

Эти сервисы анализируют сайт или файл одновременно через множесто антивирусных движков, что значительно повышает точность проверки.

Что проверяет:

- URL-адрес сайта,

- отдельные файлы,

- IP-адрес и домен,

- известные сигнатуры вирусов и троянов.

Особенности:

- проверка через 50+ антивирусов,

- быстрый результат,

- удобный для сравнения мнений разных систем,

- не имеет доступ ко всем файлам сервера,

- может не найти новые или хорошо скрытые угрозы.

Если несколько антивирусов показывают угрозу, сайт требует более глубокой проверки и очистки.

Sucuri SiteCheck

Sucuri SiteCheck — один из самых популярных онлайн-сканеров безопасности сайтов. Он ориентирован именно на веб-угрозы, а не просто вирусы.

Что проверяет:

- вредоносные JavaScript-скрипты,

- скрытые редиректы,

- заражение iframe,

- блокировка в черных списках,

- ошибки конфигурации.

Особенности:

- удобный отчет,

- хорошо находить редиректы,

- подходит для сайтов на CMS.

Используйте Sucuri после подозрительных изменений, например, обновлений, сбоев, падения трафика.

Quttera

Quttera специализируется на поиске скрытого и зашифрованного вредоносного кода, который сложно заметить вручную.

Что проверяет:

- JavaScript и PHP-код,

- скрытые бекдоры,

- подозрительные внешние подключения,

- вредоносные фрагменты в HTML.

Особенности:

- хорошо находит сложные угрозы,

- анализирует поведение кода,

- не зависит только от сигнатур.

Quttera полезен, если другие сервисы ничего не нашли, но проблемы остались.

Astra Security Scanner

Astra Security Scanner — это инструмент для постоянного контроля безопасности сайта, а не только разовой проверки.

Что проверяет:

- вирусы и вредоносный код,

- уязвимости CMS и плагинов,

- ошибки конфигурации,

- общий уровень риска.

Особенности:

- автоматическое сканирование,

- уведомления об угрозах,

- подходит для долгого использования.

Используйте Astra, если хотите выявить проблемы на раннем этапе, еще до взлома.

Проверка сайта на безопасность

Проверка безопасности сайта — это более широкий анализ, чем антивирусное сканирование. Она направлена на поиск слабых мест в настройках, которые могут быть использованы для взлома.

Обязательно:

- проверяйте сайт разными сервисами раз в 2–3 месяца,

- анализируйте не только ошибки, а и уровень риска,

- используйте хотя бы бесплатные версии онлайн-инструментов для регулярного контроля.

Что включает проверка безопасности сайта

Комплексная проверка обычно охватывает:

- наличие и правильность SSL-сертификата,

- использование современных протоколов TLS,

- настройку HTTP-заголовков безопасности,

- защиту форм и страниц входа,

- проверку прав доступа к файлам,

- анализ конфигурации сервера.

Даже без вирусов сайт может быть опасным из-за неправильных настроек.

Практические советы:

- проверяйте SSL-сертификат после каждого обновления сервера,

- включите HSTS и другие заголовки безопасности,

- запретите доступ к системным файлам,

- убедитесь, что сайт работает только через HTTPS.

Проверка уязвимостей CMS, плагинов и сервера

Большинство взломов происходит из-за:

- устаревшей версии CMS,

- уязвимых плагинов или темы,

- стандартных логинов администратора,

- открытых портов и службы сервера.

Регулярная проверка позволяет:

- выявить известные уязвимости,

- обновить опасные компоненты,

- предотвратить автоматические атаки ботов.

Практические советы:

- обновляйте CMS и плагины сразу после выхода обновлений,

- удаляйте плагины, которые не используются,

- не используйте нелицензионные темы и расширения,

- смените стандартный логин администратора.

Топ сервисов для проверки безопасности сайта

Специализированные сервисы помогают автоматизировать процесс анализа. Например:

- Qualys SSL Labs — анализ HTTPS і SSL,

- SecurityHeaders — проверка HTTP-заголовков,

- Detectify — автоматический поиск уязвимостей,

- Pentest Tools — набор тестов для безопасности,

- WPScan — специализированный инструмент для WordPress.

Рассказываем подробнее об особенностях этих инструментов.

Qualys SSL Labs

Qualys SSL Labs — популярный онлайн-инструмент для проверки сертификатов SSL/TLS и безопасности HTTPS-соединения.

Что проверяет:

- валидность SSL-сертификата: срок действия, доверие к центру сертификации,

- поддержку современных протоколов TLS 1.2, TLS 1.3,

- наличие слабых шифров и алгоритмов,

- конфигурацию сервера для защиты от атак типа POODLE, BEAST, Heartbleed.

Как применять:

- Проверяйте сайт после установки нового сертификата.

- Используйте результаты для исправления слабых шифров.

- Проводите регулярный анализ хотя бы раз в квартал для контроля изменений.

SecurityHeaders

SecurityHeaders проверяет, правильно ли настроены HTTP-заголовки безопасности, которые защищаюь сайт от атак типа XSS, clickjacking и MIME sniffing.

Что проверяет:

- Content-Security-Policy (CSP),

- X-Content-Type-Options,

- X-Frame-Options,

- Strict-Transport-Security (HSTS),

- Referrer-Policy,

- другие заголовки.

Как применять:

- Установите рекомендованные заголовки для защиты от основных веб-атак.

- Используйте SecurityHeaders после изменений на сервере или CMS.

- Создайте шаблон настроек заголовков для регулярного мониторинга.

Detectify

Это облачный сервис, который позволяет автоматически сканировать сайт на известные и новые уязвимости.

Что проверяет:

- SQL Injection, XSS, RCE,

- проблемы в CMS, плагинах и темах,

- уязвимости на уровне серверной конфигурации,

- слабые пароли и неправильные права доступа.

Как применять:

- Используйте Detectify для регулярного сканирования, особенно после обновлений CMS.

- Проверяйте сайты с большим количеством плагинов или кастомного кода.

- Настройте уведомления о критичных угрозах.

Pentest Tools

Комплексный сервис для проверки безопасности веб-сайтов и серверов, часто используется для тестирования на проникновение — penetration testing.

Что проверяет:

- SQL Injection, XSS, CSRF,

- открытые порты и службы,

- SSL/TLS и HTTP-заголовки,

- распространенные уязвимости CMS и веб-приложений.

Как применять:

- Используйте для глубокого аудита перед запуском сайта или после крупных изменений.

- Выбирайте только безопасные и легальные тесты, чтобы не нарушить закон.

- Сохраняйте результаты тестов для сравнения с будущими проверками.

WPScan

Инструмент для анализа безопасности сайтов на WordPress, который постоянно обновляет базу уязвимостей.

Что проверяет:

- уязвимости ядра WordPress;

- плагины и темы с известными багами;

- слабые пароли пользователей;

- открытые и опасные файлы;

- опасные права доступа.

Как применить:

- Сканируйте сайт после обновления WordPress или плагинов.

- Используйте WPScan для быстрого выявления критичных угроз.

- Периодически обновляйте базу данных уязвимостей WPScan.

Проверка ссылки на безопасность

Проверка ссылок нужна для защиты от фишинга, вредоносных сайтов и подделанных страниц, котоыре могут маскироваться под известные сервисы.

Даже знакомый на вид сайт может быть подделкой:

- не переходите по ссылкам из подозрительных сообщений,

- проверяйте домен на ошибки в названии,

- избегайте сокращенных ссылок без проверки,

- не вводите личные данные без HTTPS.

Зачем проверять ссылку перед переходом

Опасные ссылки могут:

- выкрасть логины и пароли,

- заразить устройство вирусами,

- перенаправить на мошеннические сайты,

- установить вредоносные расширения.

Особенно опасны ссылки из электронной почты и месенджеров.

Как проверить ссылку на безопасность онлайн

Онлайн-сервисы позволяют оценить репутацию сайта за несколько секунд. Основные советы по их применению:

- пользуйтесь сервисами перед входом в аккаунт,

- проверяйте ссылки из писем и месенджеров,

- научите этому правилу других пользователей сайта.

Проверяйте даже знакомые ресурсы, если есть сомнения. Процесс проверки простой, независимо от онлайн-инструмента:

- скопировать URL,

- вставить его в онлайн-сервис,

- просмотреть результат анализа.

Такие сервисы проверяют:

- репутацию домена,

- наличие в черных списках,

- признаки фишинга или вирусов.

Рекомендуем сохранить 2–3 сервиса в закладках браузера, чтобы они всегда были под рукой.

Топ сервисов для проверки ссылок

Інструментов, которые анализируют URL в базах фишинговых и вредоносных сайтов, много. Вот несколько вариантов с проверенной репутацией:

- Google Safe Browsing — определяет, внесен ли сайт в черные списки Google,

- VirusTotal или Filescan.io — проверяют URL и файлы через десятки антивирусных систем,

- URLVoid — проверяет домены и IP на репутацию и безопасность,

- PhishTank — можно проверить сайт на скам и фишинг,

- Norton Safe Web — проверка репутации сайта от Norton.

О Google Safe Browsing, VirusTotal и Filescan.io мы рассказывали подробно выше. Поэтому ниже рассмотрим другие сервисы из списка.

URLVoid

Собирает данные о доменах и IP из многих источников и показывает потенциальные риски.

Что проверяет:

- попадание в черные списки,

- репутацию домена и IP,

- возможные историческиеи инциденты безопасности,

- связи с вредоносными сайтами.

Как применять:

- Используйте для проверки новых партнерских или рекламных сайтов.

- Проверяйте IP хостинга, если сайт вызывает сомнения.

- Применяйте перед массовой рассылкой ссылок.

PhishTank

Это проверка сайта онлайн по базе данных сайтов, которые пытаются выкрасть пароли или личны данные пользователей.

Что проверяет:

- URL на фишинг,

- активные атаки социальной инженерии,

- сомнительные ссылки из электронной почты и месенджеров.

Как применять:

- Проверяйте подозрительные ссылки из электронной почты или чатов.

- Используйте перед введением пароля на незнакомых сайтах.

- Периодически обновляйте базу PhishTank для проверок.

Norton Safe Web

Сервис от известной антивирусной компании показывает, безопасен ли сайт для посетителей.

Что проверяет:

- фишинговые страницы,

- вредоносные программы и скрипты,

- общую репутацию домена.

Как применять:

- Проверяйте новые или малоизвестные сайты перед использованием.

- Используйте как дополнительный сервис впридачу к VirusTotal и Google Safe Browsing.

- Используйте при обучении пользователей безопасному поведению в интернете.

Регулярная проверка сайта как часть защиты от взлома

Безопасность сайта — это беспрерывный процесс, а не разовое действие. Новые уязвимости появляются постоянно, поэтому регулярный контроль обязателен.

Как автоматизировать проверку сайта на вирусы и безопасность

Автоматизация позволяет реагировать на угрозы до того, как сайт будет сломан. Она уменьшает риск человеческой ошибки и экономит время.

Что можно для этого сделать:

- включить автоматическое сканирование хотя бы раз в неделю,

- настроить email-уведомления об угрозах,

- использовать плагины безопасности,

- регулярно обновлять CMS и плагины,

- вести журнал проверок и изменений,

- регулярно делать резервные копии,

- вести журналы безопасности,

- периодически просматривать настройки безопасности.

Для полной автоматизации проверки сайта можно комбинировать полезные инструменты:

- Онлайн-сервисы: Sucuri, Astra Security, Qualys Continuous Monitoring.

- Плагины для CMS: Wordfence, WPScan.

- Локальные инструменты на хостинге: Cron + ClamAV/Maldet.

Как ИИ может помочь защититься от взлома и кибератак

Искусственный интеллект может быть очень полезным, чтобы обеспечить безопасность сайта и защиту от кибератак. Вот конкретные способы, как защитить сайт от взлома и хакеров с помощью ИИ и автоматизировать сложные задачи:

- Выявить аномальную активность. ИИ может замечать необычные попытки входа, частые ошибочные логины или подозрительные запросы к серверу в режиме реального времени. Может распознавать шаблоны поведения. Например, если пользователь ведет себя нетипично: чрезмерная скорость заполнения форм, подозрительные IP, ИИ может автоматически блокировать доступ или предупредить администратора.

- Помочь с защитой от атак таких как DDoS. ИИ анализирует трафик и отличает легитимных пользователей от ботов, перенаправляя или ограничивая подозрительные потоки. Использование AI-алгоритмов позволяет быстро реагировать на большие волны запросов, сохраняя работоспособность сайта.

- Выявить уязвимости. ИИ может сканировать код и конфигурации сайта, чтобы находить потенциальные слабые места, например, старые плагины, опасные скрипты, открытые директории. Также помогает прогнозировать риски, которые могут стать проблемой в будущем.

- Контролировать безопасность паролей и аутентификации. AI может оценивать силу паролей и рекомендовать их замену. Также помогает настроить двухфакторную аутентификацию и определять аномальные попытки входа.

- Подключить антиспам и фильтрацию ботов. Используя AI для анализа комментариев, форм и запросов, можно блокировать спам и фейковые заявки. Это уменьшает риск того, что бот получит доступ к админ-панели или ресурсам сайта.

- Поддерживать резервное копирование. AI может контролировать процесс резервного копирования, проверять, не повреждены ли копии, и автоматически создавать их в безопасной среде.

- Прогнозировать новые угрозы. Благодаря анализу крупных объемов данных, ИИ может выявлять новые паттерны атак и предупреждать о потенциальных рисках до того, как они станут проблемой.

ИИ не заменяет базовые меры безопасности, например, обновления, сильные пароли или SSL, но значительно повышает эффективность защиты, автоматизирует мониторинг и позволяет реагировать на угрозы быстрее, чем это бы сделал человек.

Бонус: как настроить эффективное резервное копирование

Теперь вы знаете основные шаги, как обезопасить сайт от взлома. Однако, к сожалению, 100% гарантии безопасности не бывает. Чтобы быстро восстановить сайт в случае атаки или сбоя, всегда создавайте резервные копии и храните их в надежном месте.

Вот несколько советов, как настроить эффективное резервное копирование:

- Определите, что копировать. Включите все важные файлы сайта — код, изображения, темы, плагины, базы данных и конфигурационные файлы.

- Выберите тип резервного копирования. Мы рекомендуем производить полное резервное копирование. Можно также копировать только измененные или новые данные с момента последнего резервного копирования.

- Установите частоту резервного копирования. Выберите, как часто создавать резервные копии — ежедневно, еженедельно, ежемесячно или по необходимости, в зависимости от частоты обновлений вашего сайта.

- Автоматизируйте процесс. Используйте инструменты или плагины для автоматического резервного копирования. Это уменьшит риск забыть о создании копии. К примеру, для WordPress есть плагины, которые упростят этот процесс.

- Сохраняйте резервные копии в облаке. Используйте сервисы вроде Amazon S3, Google Cloud Storage или Dropbox. Облако предоставляет дополнительный уровень защиты, хранить данные на локальном сервере может быть рискованно.

- Защитите резервные копии. Ограничьте доступ к резервным копиям и защитите их паролем.

- Проверьте резервную копию. Регулярно проверяйте, правильно ли работают ваши резервные копии и не содержат ли ошибок.

- Тестируйте восстановление. Разработайте и протестируйте процедуры восстановления, чтобы знать, как быстро восстановить сайт в случае сбоев.

Надеемся, что резервная копия вам никогда не понадобится, но лучше не пренебрегать такой страховкой.

📌 Ремарка: если у вас есть виртуальный хостинг с нами, мы создаем резервные копии за вас каждые три дня. Восстановить или загрузить эти копии можно прямо в панели управления хостингом cPanel.

А у вас был опыт взлома? Расскажите об этом в комментариях 💬