Групи безпеки в OpenStack — це інструмент для фільтрації для вхідного та вихідного трафіку. З його допомогою можна відкрити потрібний порт або дозволити підключення до сервера тільки з певних IP-адрес.

У статті розповідаємо, як створювати групи безпеки та правила для них, а також як призначити їх для VPS-сервера.

Як створити групу безпеки

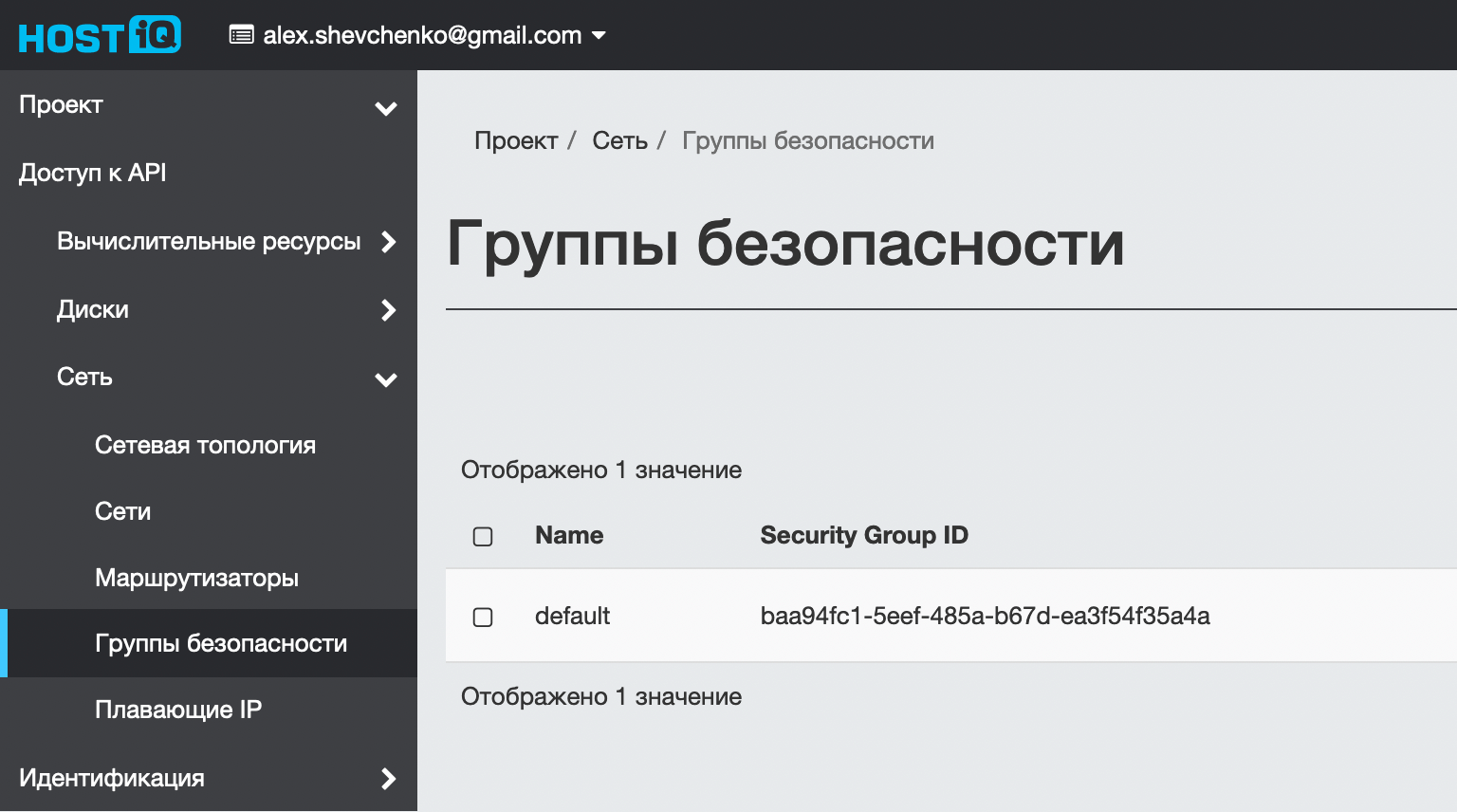

Зайдіть в панель керування хмарою та перейдіть в меню зліва в розділ «Проект – Сеть – Группы безопасности». За замовчуванням тут вже буде одна стандартна група «default» з правилами, які дозволяють:

- вихідні TCP-з’єднання для всіх IP-адрес IPv4 і IPv6 через будь-які порти;

- вхідні ICMP-з’єднання для всіх IP-адрес IPv4 і IPv6 через будь-які порти;

- вхідні TCP-з’єднання для всіх IP-адрес IPv4 і IPv6 через порти 20 (FTP), 21 (FTP), 22 (SSH), 25 (SMTP), 80 (HTTP), 110 (POP3), 143 (IMAP), 443 (HTTPS), 465 (SMTPS), 585 (IMAPS, неактуальний), 587 (ESMTP), 993 (IMAPS), 995 (POP3S), 3389 (RDP).

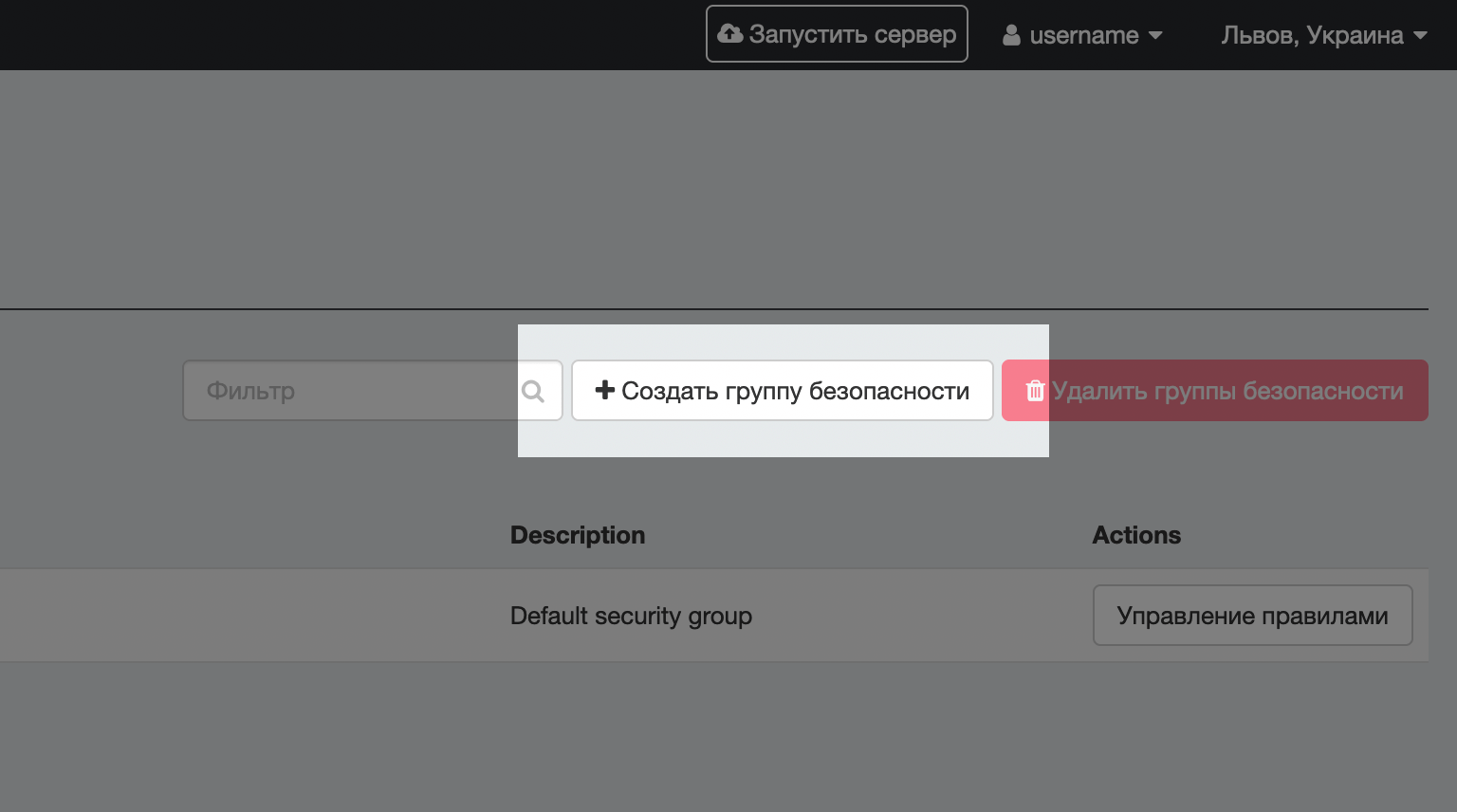

Щоб створити нову групу безпеки, натисніть у правій частині екрана кнопку «Создать группу безопасности»:

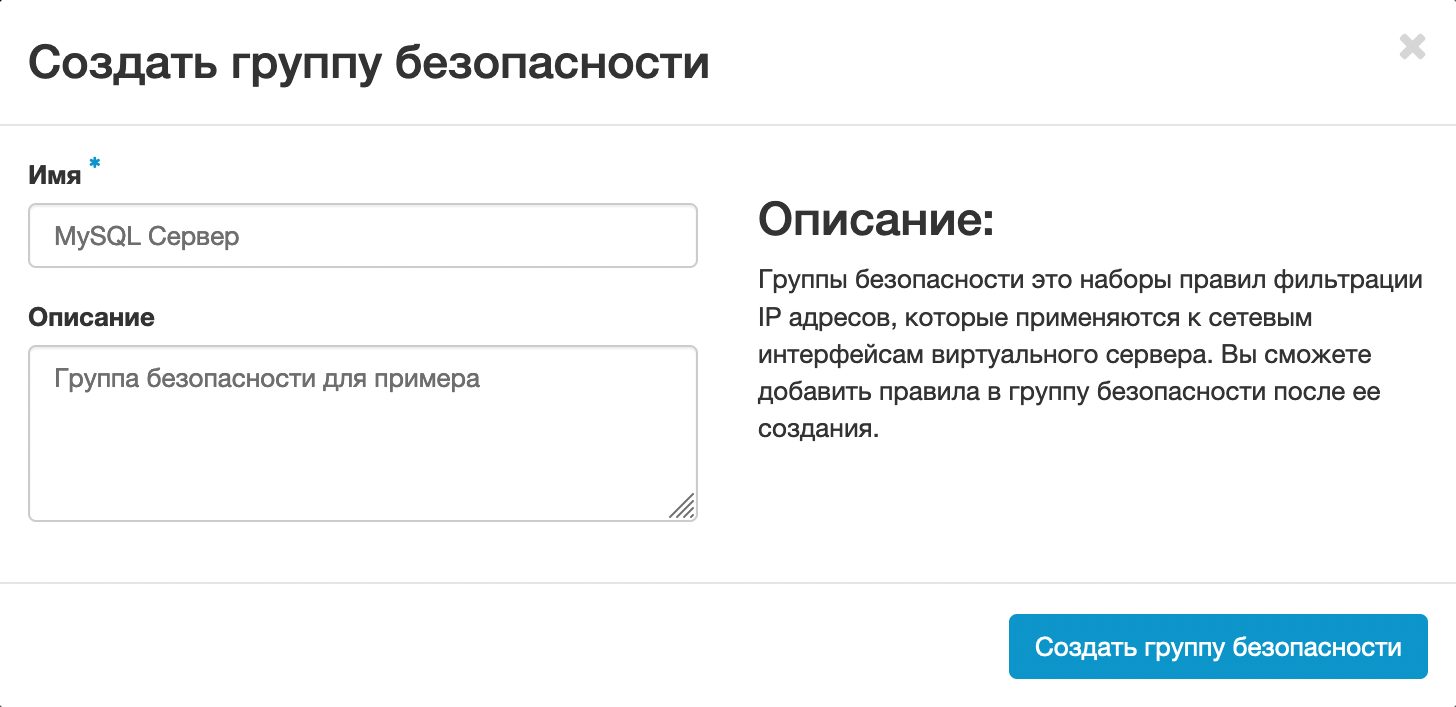

На наступній сторінці вигадайте зрозуміле ім’я для майбутньої групи. Наприклад уявимо, що створюємо нову групу для VPS, у якому зберігається MySQL сервер. В цьому випадку підійде назва MySQL Сервер.

Як створити правило

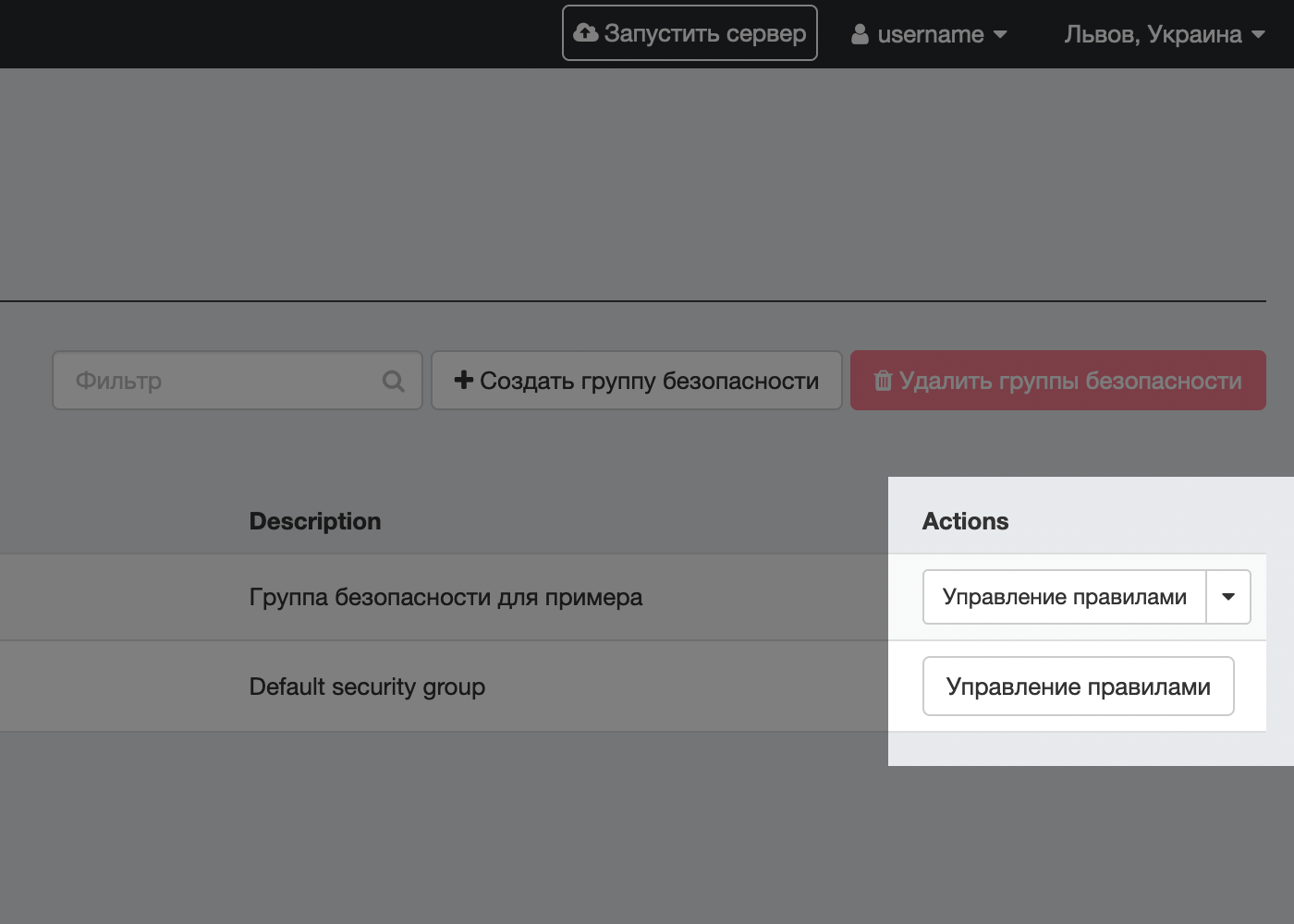

Після того, як ви створите групу, вона з’явиться у загальному списку. Знайдіть її та натисніть кнопку «Управление правилами» у колонці «Actions».

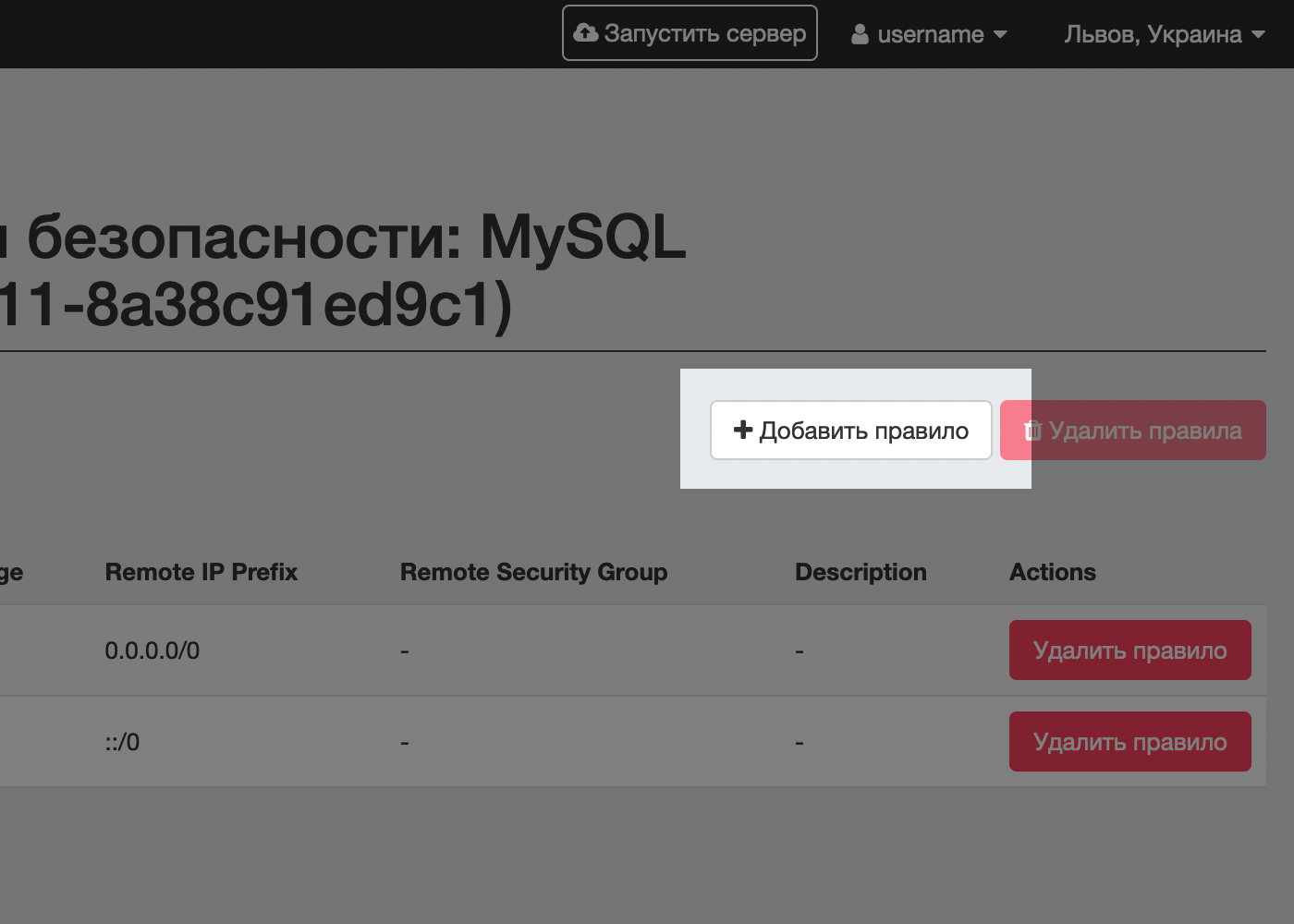

На наступній сторінці ви побачите, що в групі вже є два правила, які дозволяють усі вихідні TCP-з’єднання для всіх портів та IP-адрес IPv4 і IPv6. Щоб створити нове правило, натисніть нагорі кнопку «Добавить правило».

У правилах ви описуєте умови, на яких можна підключитись до сервера. Для них файервол застосовує умову Allow. Для умов, які не описані в правилах, буде діяти умова Deny, яка забороняє доступ.

Наприклад, група безпеки, в якій немає жодного правила, блокуватиме будь-які підключення до сервера. Якщо до цієї групи додати правило для вхідного трафіку і вказати в ньому 1 IP-адресу, підключитися до сервера можна буде тільки з цієї однієї IP-адреси. Вихідні підключення залишаться закритими.

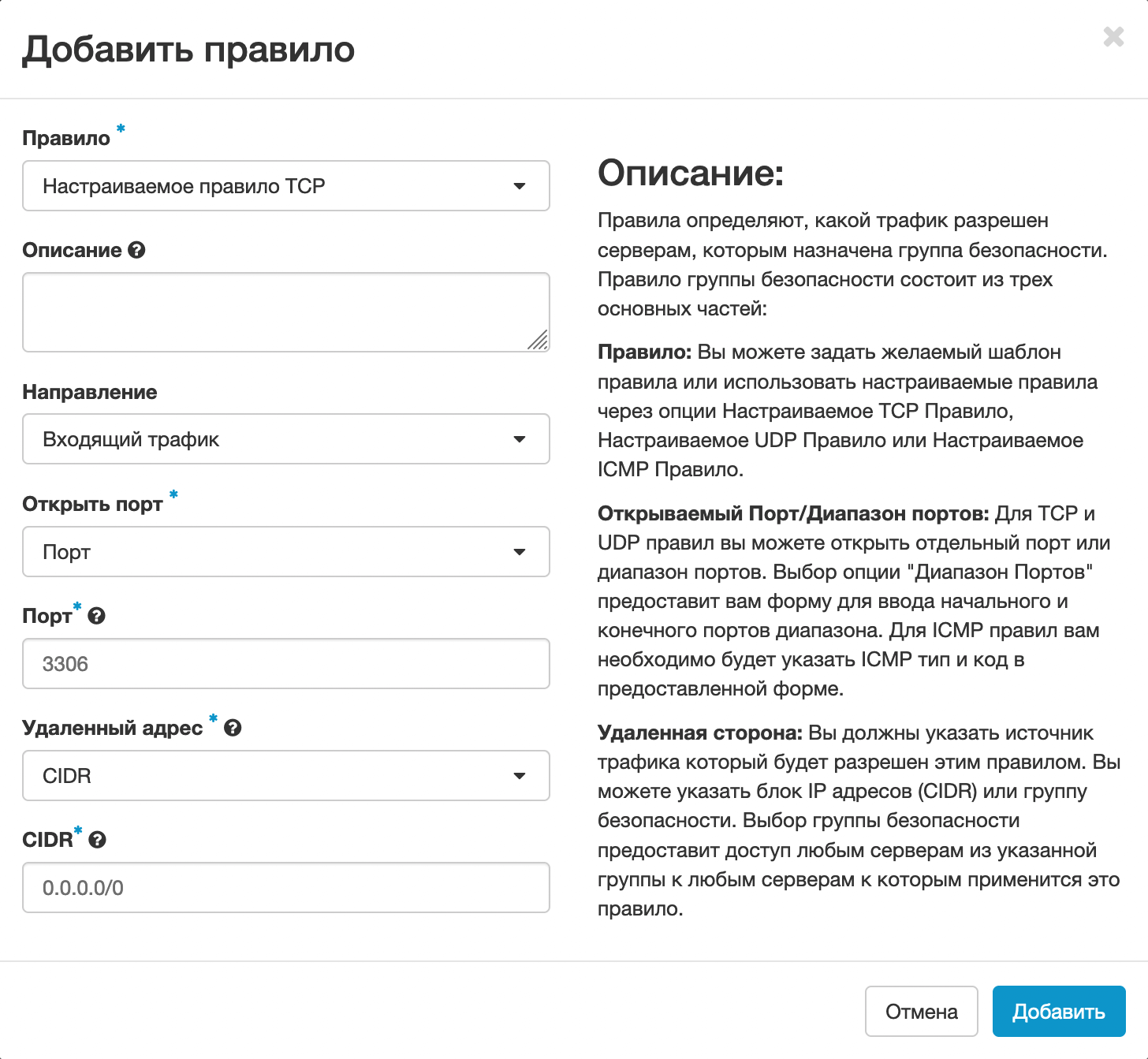

Припустимо для прикладу, що наше завдання — відкрити для всіх IP-адрес IPv4 і IPv6 порт 3306, який потрібен для віддалених підключень до СУБД MySQL. Тоді правило, яке цей порт відкриє, виглядатиме так:

Ось деякі інші популярні порти, які закриті в групі безпеки «default»: 23 (Telnet), 1194 (OpenVPN), 2083 (cPanel), 2087 (WHM).

Як призначити групу безпеки

Інструкції відрізнятимуться залежно від того, на якому етапі потрібно привласнити серверу групу безпеки: вже після створення VPS або у процесі.

При створенні сервера

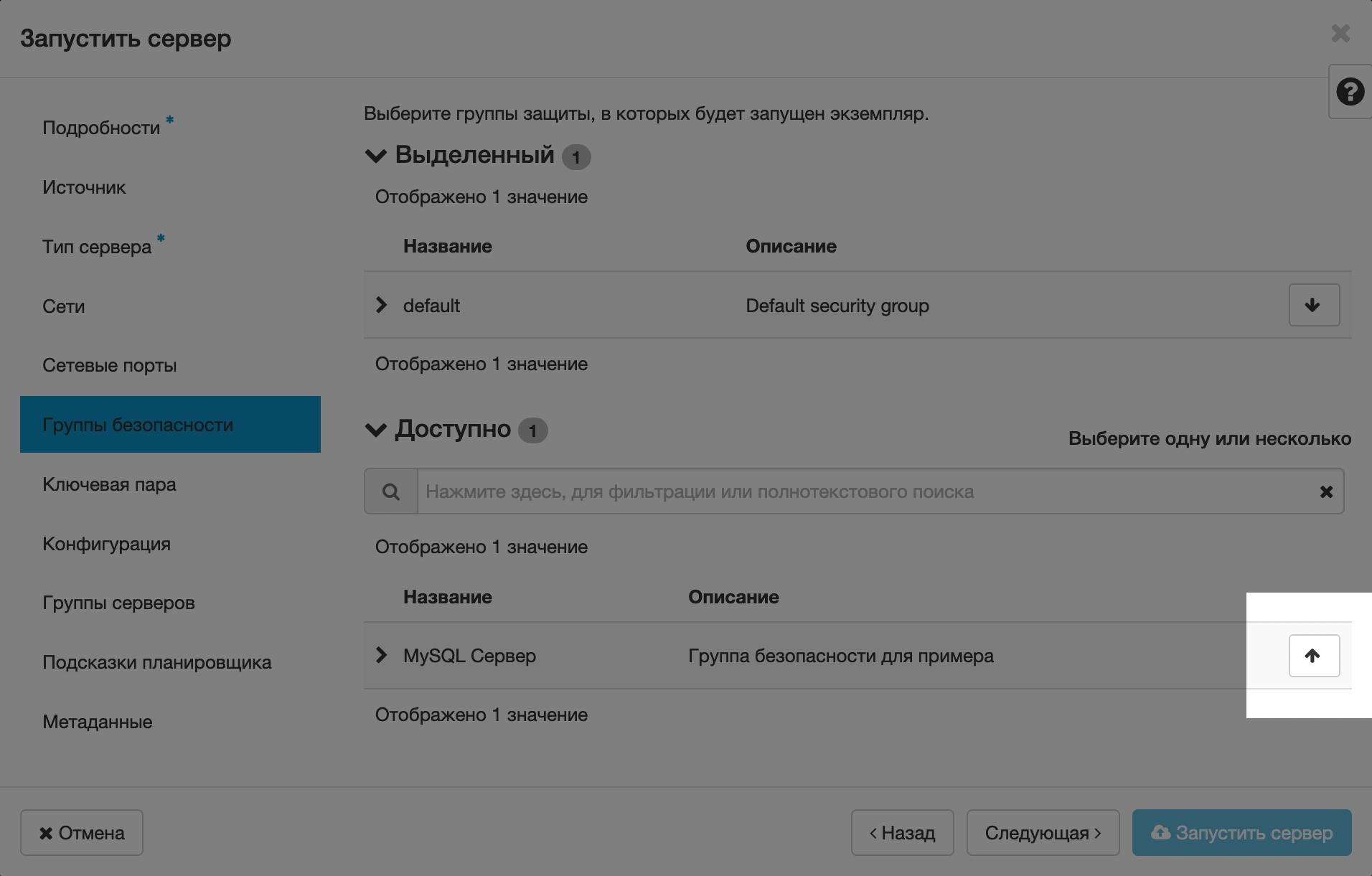

Під час створення нового віртуального сервера перейдіть до розділу «Группы безопасности» у лівій частині екрана. Детальніше цей процес описаний в окремій статті:

Як створити хмарний VPS в OpenStack

Щоб застосувати групу безпеки для нового сервера, перемістіть її зі списку «Доступно» до списку «Выделенный». Для цього натисніть кнопку зі стрілкою вгору в рядку з потрібною групою безпеки.

Після цього не забудьте прибрати зі списку «Выделенный» групу безпеки «default». Якщо залишите кілька груп, сервер використовуватиме правила з кожної групи, через що можуть виникнути конфлікти.

Для існуючого сервера

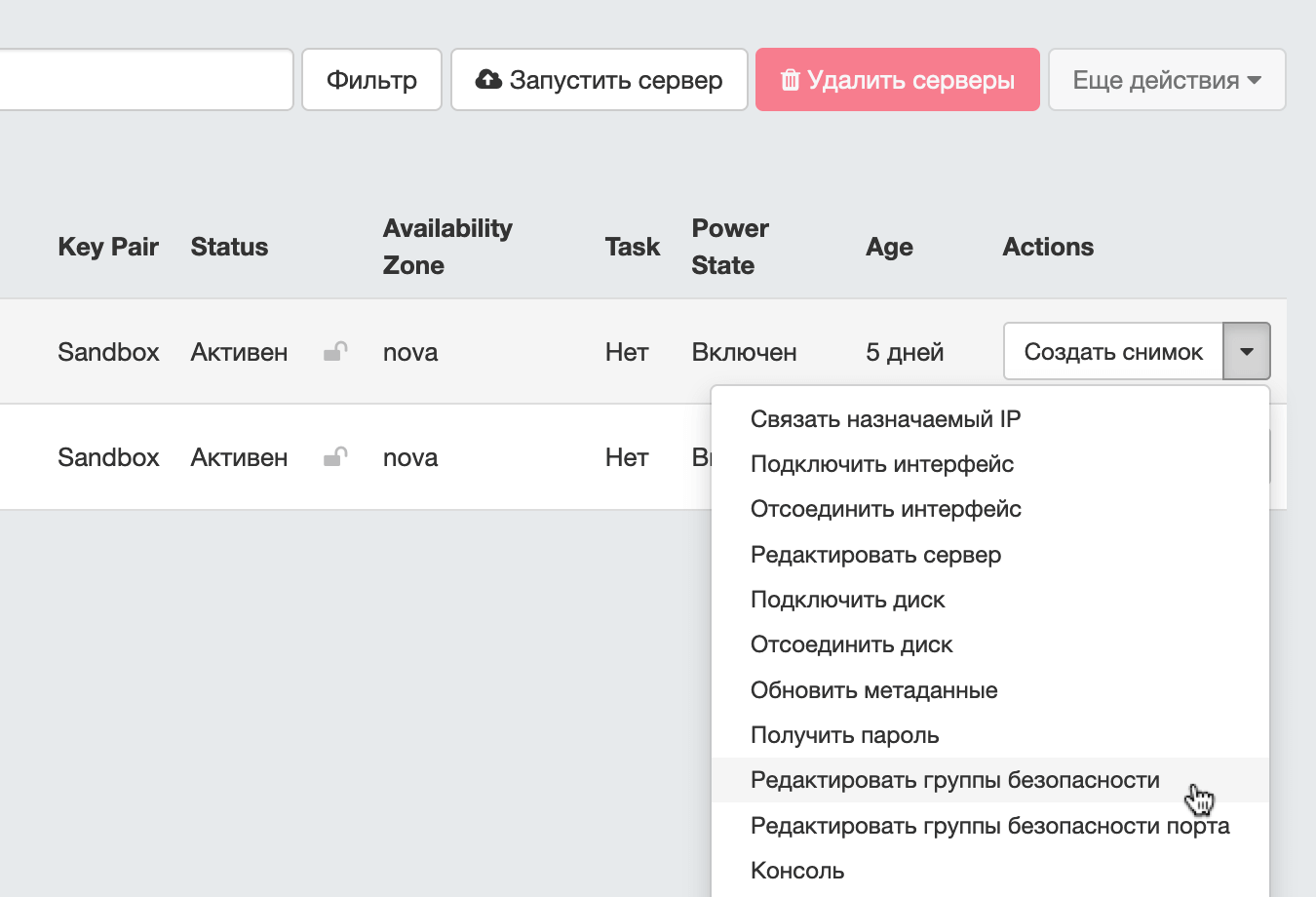

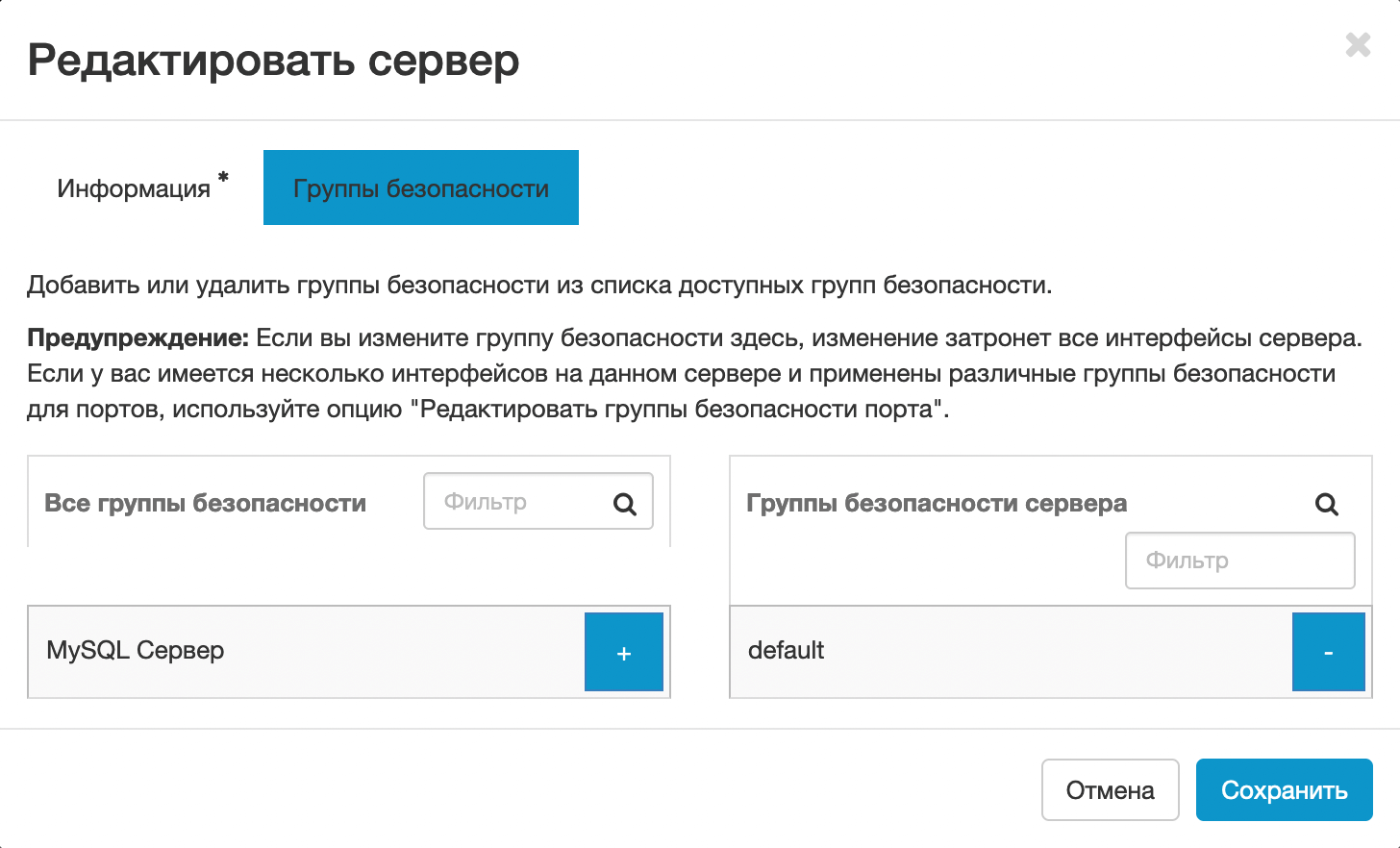

Перейдіть до розділу «Проект – Вычислительные ресурсы – Серверы». У рядку з потрібним сервером відкрийте список у колонці «Actions» і виберіть пункт «Редактировать группы безопасности»:

Ліворуч буде список всіх груп безпеки, які ви створювали. Справа — список груп безпеки, які діють саме для цього сервера. Використовуйте кнопки зі знаками плюс та мінус, щоб додати або прибрати групу. В кінці не забудьте зберегти зміни.

Що далі

Якщо раптом щось не виходить або у вас є додаткові запитання, поставте їх у коментарях до статті або напишіть у чат у нижньому правому кутку екрана. Ми завжди на зв’язку. Будемо раді допомогти!