Щоденно хакери здійснюють близько 2200 атак, щоб отримати фінансові, персональні та інші дані. Кожна компанія несе відповідальність перед користувачами, які зареєстровані на сайті та залишають там свою інформацію.

Виток інформації може порушити закон про її захист, як-от GDPR в Європі або Закон України про захист персональних даних. Це загрожує значними штрафами та юридичними проблемами для власника сайту. Так-так, зловмисники зламали ваш сайт, а винними перед законом можете виявитися ви 😐

Крім юридичних негараздів, злом сайту несе і інші неприємності:

- Щоб відновити роботу сайту, якщо це взагалі буде можливим, потрібно багато часу та ресурсів.

- Якщо сайт зламаний і не працює, ви втрачаєте потенційних клієнтів і доходи. Наприклад, користувачі можуть натрапити на попередження, яке видає Google при спробі відвідати небезпечний сайт — велика червона плашка з повідомленням, що сайт може бути небезпечним або містити віруси.

- Після злому вам можуть перестати довіряти.

Тому захист сайтів від злому є важливим обовʼязком кожного розробника.

Базовим методом, як захистити свій сайт від злому, є регулярна зміна паролів для адмінпанелі та обмеження прав доступу. Однак є й інші прості способи захистити сайт від хакерських атак. Зібрали та пояснили їх у цій статті ✅

Використовуйте безпечні хостингові сервери

Надійний хостинг — це фундамент безпеки будь-якого сайту. Навіть ідеально налаштований сайт може бути скомпрометований, якщо сервер не захищений належним чином.

На що звернути увагу при виборі хостингу:

- наявність захисту від DDoS-атак,

- регулярні оновлення серверного програмного забезпечення,

- ізоляція акаунтів, навіть на віртуальному хостингу,

- підтримка SSL-сертифікатів,

- цілодобова технічна підтримка.

Захист від хакерів починається з вибору надійного хостинг-провайдера. Рекомендуємо вибрати хостинг-провайдера із гарною репутацією та позитивними відгуками, навіть якщо їхні послуги коштують трохи дорожче.

Наприклад, як дбаємо про безпеку ми в HOSTiQ:

- зберігаємо дані на декількох дисках, щоб уникнути простою при проблемі з диском на сервері,

- розміщуємо резервні копії в окремих сховищах,

- маємо комплексний захист серверів від вірусів Imunify360 Unlimited,

- використовуємо Zabbix і Nagios, щоб моніторити стан серверів, вести облік і контроль всіх життєво важливих датчиків машин,

- регулярно оновлюємо програмне забезпечення серверів,

- даруємо SSL-сертифікат при покупці багатьох тарифів хостингу.

Перед купівлею хостингу обов’язково зв’яжіться з технічною підтримкою і дізнайтеся, як вони захищають свої сервери і сайти клієнтів від злому і атак.

При купівлі на рік — знижка 20%

Оновлюйте програмне забезпечення та плагіни

Часто хакери отримують доступ до сайтів через вразливості в програмному забезпеченні.

Застаріле програмне забезпечення — одна з найпоширеніших причин злому сайтів. Тому відповідальні розробники постійно випускають оновлення, які усувають відомі вразливості. Без регулярного оновлення ваш сайт може залишитися під загрозою.

Наприклад, у 2019 році один з популярних плагінів для WordPress, WP GDPR Compliance, мав вразливість, через яку хакери могли отримати доступ до адмінпанелі сайту. Розробники швидко випустили оновлення, але ті, хто не оновив плагін, залишилися вразливими і стали жертвами атак.

Чекліст практичних порад, щоб захистити сайт:

- вмикайте автоматичні оновлення, якщо це можливо,

- видаляйте неактивні або непотрібні плагіни;

- використовуйте лише офіційні та перевірені розширення,

- регулярно перевіряйте журнал оновлень.

Навіть один застарілий плагін може стати «вхідними дверима» для хакера.

Щоб знизити ризик, регулярно оновлюйте не тільки всі компоненти вашого сайту, такі як плагіни, теми та інші сторонні програми, які ви використовуєте, але й програмне забезпечення серверів. Якщо ж у вас віртуальний хостинг, за цим має слідкувати провайдер.

Використовуйте сильні паролі та двофакторну аутентифікацію

Слабкі паролі — це серйозна загроза безпеці. Часто хакери здійснюють атаки за допомогою перебору паролів або brute force.

Ми вже зачепили цей пункт у вступі, проте багато користувачів все ще обирають слабкі паролі, які можна легко вгадати. Щоб забезпечити базовий захист від хакерів, дотримуйтесь основних правил щодо паролей:

- використовуйте складні паролі, які мають не менше 12 символів,

- створюйте комбінацію з великих і малих літер, цифр і спеціальних символів,

- встановлюйте унікальний пароль для кожного облікового запису,

- впровадьте двофакторну аутентифікацію, де це можливо,

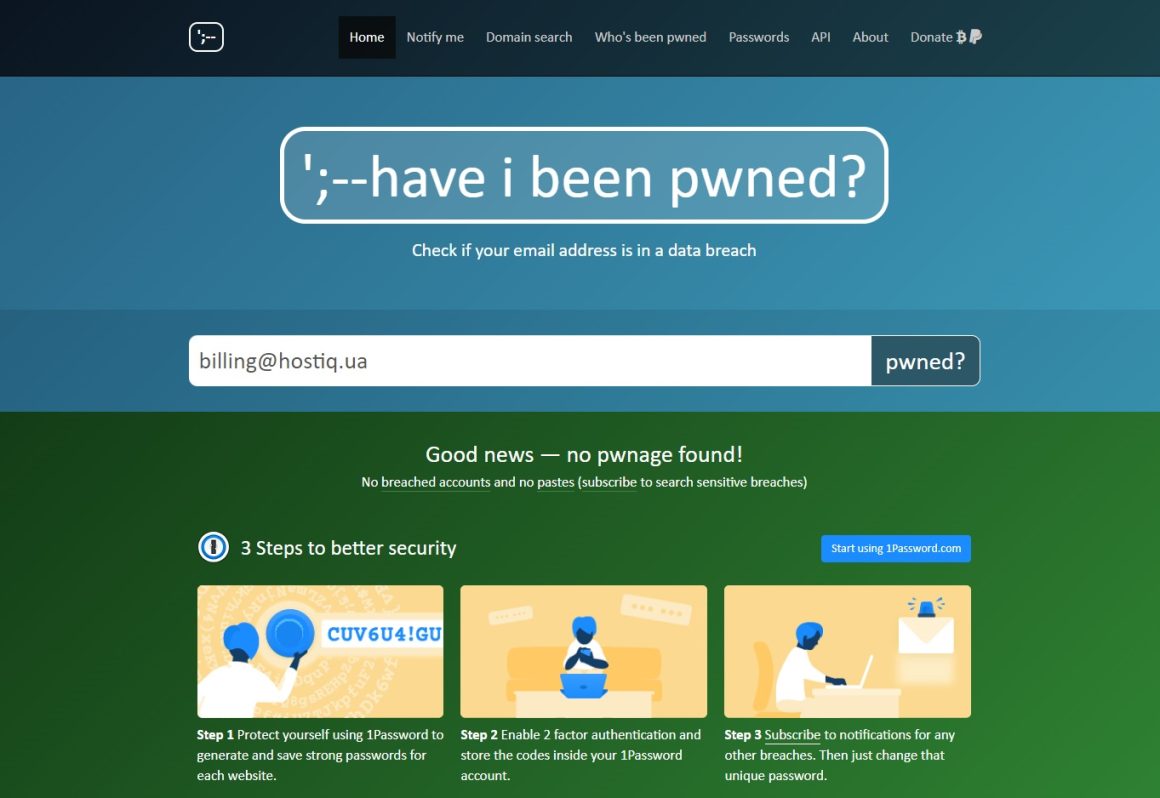

- час від часу перевіряйте свої паролі на виток даних за допомогою онлайн-інструментів на кшталт ‘;–have i been pwned?

Ще більше інформації про паролі читайте в нашій статті Як придумати надійний пароль і де його зберігати.

2FA значно підвищує рівень безпеки, оскільки навіть у разі викрадення пароля зловмисник не зможе увійти без додаткового підтвердження. Існує кілька основних методів реалізації 2FA, кожен з яких має свої особливості, переваги та обмеження.

- Одноразові коди через SMS на номер телефону користувача. Найпоширеніший і водночас найпростіший метод. Після введення правильного логіна і пароля система надсилає код, який необхідно ввести для завершення входу. Це доступно та просто для користувачів. Однак SMS-аутентифікація має суттєві недоліки: вона вразлива до атак із перевипуском SIM-карт — SIM-swapping, перехоплення повідомлень та залежить від мобільного зв’язку.

- Генератори одноразових кодів TOTP. Це безпечніше, оскільки потрібно використовувати спеціальні додатки-аутентифікатори, такі як Google Authenticator, Microsoft Authenticator або Authy. Вони генерують одноразові коди на основі часу TOTP, які змінюються кожні 30 секунд і не потребують підключення до інтернету. Це значно підвищує рівень безпеки, оскільки код неможливо перехопити під час передавання. Водночас користувачам важливо зберігати резервні коди доступу, якщо втратять пристрій.

- Push-підтвердження. Це коли сповіщення приходять на довірений пристрій користувача та потрібно підтвердити запит у мобільному додатку, натиснувши «Дозволити» або «Відхилити». Це зручно та швидко, особливо в корпоративних середовищах. Проте цей метод може бути вразливим до так званих атак push-bombing, коли зловмисник надсилає багато запитів у надії, що користувач випадково підтвердить один із них.

- Апаратні ключі безпеки. Це фізичні пристрої, априклад, U2F або FIDO2, які підключаються до комп’ютера або смартфона через USB, NFC чи Bluetooth. Вони забезпечують один із найвищих рівнів захисту, оскільки стійкі до фішингових атак і не дозволяють зловмиснику автентифікуватися без фізичної присутності ключа. Основними недоліками є додаткові витрати та ризик втрати пристрою.

- Біометрична аутентифікація. Біометричні методи, такі як відбиток пальця або розпізнавання обличчя, також можуть використовуватися як другий фактор. Це дуже зручно та швидко. Водночас біометричні дані не є секретними в класичному розумінні й не можуть бути змінені у разі компрометації, тому зазвичай їх застосовують у поєднанні з іншими методами 2FA.

Практичні поради щодо використання двофакторної аутентифікації:

- Увімкніть 2FA для всіх важливих акаунтів. Передусім це стосується електронної пошти, банківських сервісів, соціальних мереж, хмарних сховищ і робочих облікових записів. Захищена пошта фактично захищає всі інші сервіси, прив’язані до неї.

- Віддавайте перевагу додаткам-аутентифікаторам замість SMS. Генератори одноразових кодів TOTP є значно безпечнішими за SMS, оскільки не залежать від мобільного оператора і не піддаються атакам із перевипуском SIM-карт.

- Зберігайте резервні коди офлайн. Після налаштування 2FA більшість сервісів надають backup-коди. Їх варто зберегти у фізичному вигляді або в захищеному менеджері паролів, щоб не втратити доступ у разі втрати телефону.

- Використовуйте менеджер паролів разом із 2FA. Менеджер паролів дозволяє створювати унікальні складні паролі, а 2FA забезпечує додатковий рівень захисту. Поєднання цих інструментів значно підвищує загальну безпеку.

- Будьте уважні до push-повідомлень. Ніколи не підтверджуйте запит на вхід, якщо ви його не ініціювали. У разі підозрілої активності змініть пароль і перевірте налаштування безпеки акаунта.

- Додавайте кілька методів відновлення доступу. За можливості налаштуйте альтернативний спосіб входу: резервний номер телефону, другий аутентифікатор або апаратний ключ. Це зменшить ризик повної втрати доступу.

- Для критичних акаунтів використовуйте апаратні ключі Адміністративні доступи, корпоративні акаунти та фінансові сервіси варто захищати за допомогою FIDO2/U2F-ключів, які є стійкими до фішингових атак.

- Регулярно перевіряйте налаштування безпеки. Періодично переглядайте список підключених пристроїв, активних сесій і методів 2FA. Видаляйте доступи, якими більше не користуєтеся.

- Не покладайтеся тільки на біометрію. Біометричні методи зручні, але їх варто використовувати лише як доповнення до інших факторів, а не як єдиний засіб захисту.

- Навчайте користувачів і команду. Пояснюйте принципи роботи 2FA, типові загрози та правила реагування на підозрілі дії. Освічені користувачі — один із найкращих способів захисту.

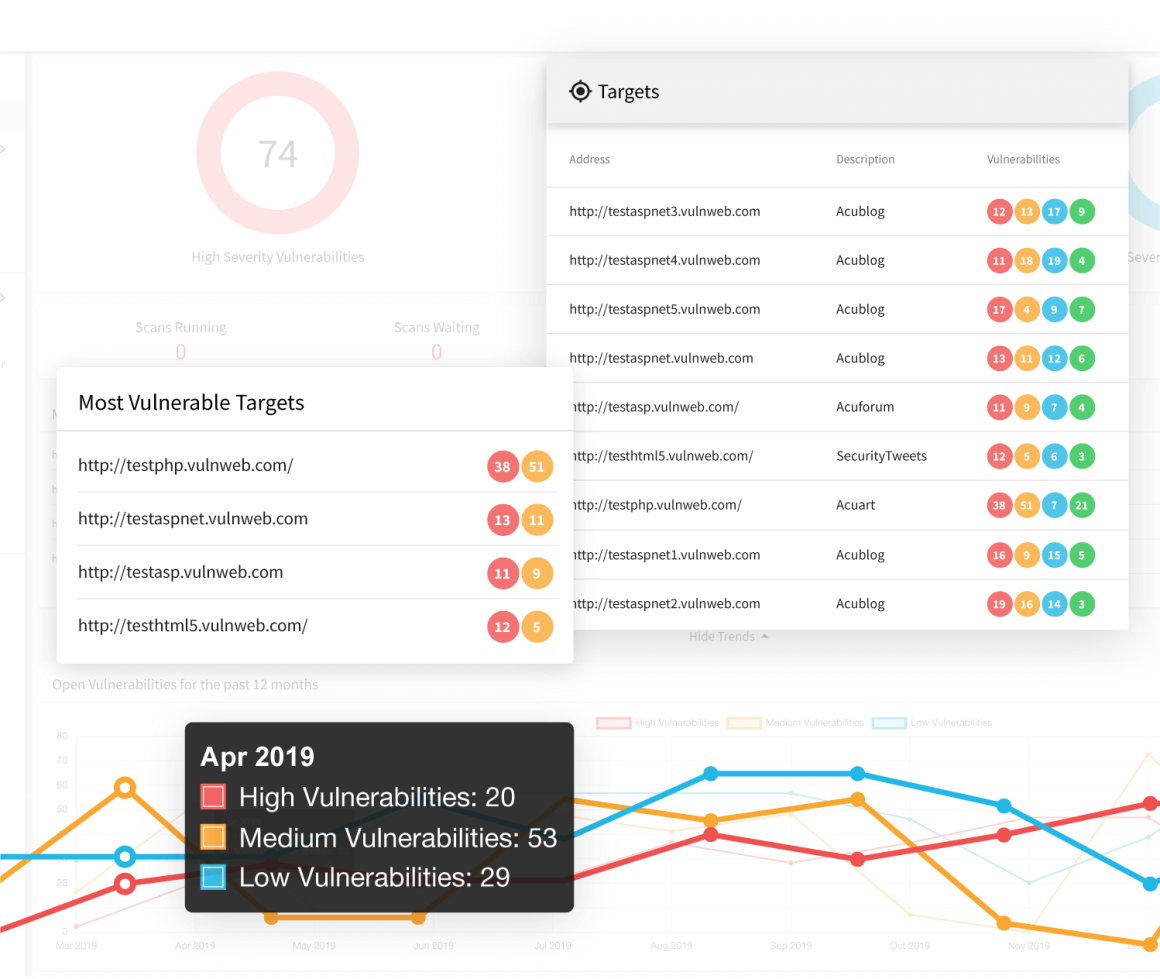

Перевіряйте безпеку коду

Код сайту може мати вразливі місця, які хакери використовують для злому. Якщо завчасно їх виявити та усунути, можна зменшити ймовірність кібератак і покращити загальний рівень безпеки вашого сайту.

Прикладом того, як хакери використовують вразливості коду, є SQL-інʼєкції та Cross-Site Scripting.

Атаки з SQL-ін’єкціями є поширеним типом кібератак, при якому зловмисник вставляє шкідливий SQL-код в запити, що виконуються сервером бази даних. В результаті хакер отримує доступ до чутливих даних, може їх змінювати або навіть виконувати довільний SQL-код на сервері.

XSS або Cross Site Scripting — це тип атаки, коли зловмисник публікує спеціально створений скрипт на сайті, зазвичай написаний мовою JavaScript. Він виконується у браузері користувача при відкритті сторінки сайту. Скрипт може отримати доступ до інформації в cookie, а також виконувати дії від імені користувача, якщо той увійшов до системи, наприклад, читати, писати або видаляти повідомлення.

Зазвичай, якщо хостинг із захистом від злому, то на ньому також є програмне забезпечення, яке може блокувати подібний вид атак. Якщо ж хочете розібратись детальніше, як захистити сайт від атак цього типу самостійно, то залишаємо посилання на більш технічні матеріали:

Щоб підтримувати захист від злому, регулярно скануйте код на вразливості, тестуйте його на проникнення, робіть статичний аналіз коду та використовуйте інші інструменти для виявлення слабких місць. Наприклад, можна використати сервіс Acunetix Web Vulnerability Scanner. Також у вашого хостинг-провайдера повинні бути вбудовані інструменти для сканування хостинг-акаунту та сайтів.

Чекліст, який допоможе мінімізувати ризики:

- використовуйте автоматизовані сканери безпеки для виявлення вразливостей,

- проводьте код-рев’ю з фокусом на безпеку,

- дотримуйтеся сучасних стандартів безпечного програмування,

- своєчасно виправляйте знайдені помилки та оновлюйте залежності,

- впроваджуйте процеси тестування безпеки перед релізом нових версій.

Регулярна перевірка коду дозволяє виявити потенційні уразливості на ранньому етапі і значно знижує ризик компрометації системи.

Практичні поради, як підвищити безпеку коду:

- перевіряйте введені користувачами дані,

- використовуйте підготовлені запити до бази даних,

- обмежуйте права доступу до файлів і папок,

- регулярно проводьте аудит безпеки коду.

Якщо сайт розроблявся сторонніми розробниками, бажано періодично залучати фахівців для перевірки.

Наприклад, можна започаткувати Bug Bounty програму — процес залучення сторонніх фахівців із безпеки для тестування систем на вразливості з можливістю отримати винагороду за кожну знайдену проблему. Компанія або організація публічно визначає обсяг робіт та рівень винагород.

Її можна організувати, додавши на сайт Security.txt — файл стандарту веббезпеки, який надає чіткі контакти та інструкції щодо повідомлення про виявлені вразливості для баг‑хантерів — хакерів або інженерів із безпеки. Такий формат уже використовується Google, GitHub, LinkedIn та Facebook. В Україні активно цю ініціативу на державному рівні просуває команда Hack Your Mom.

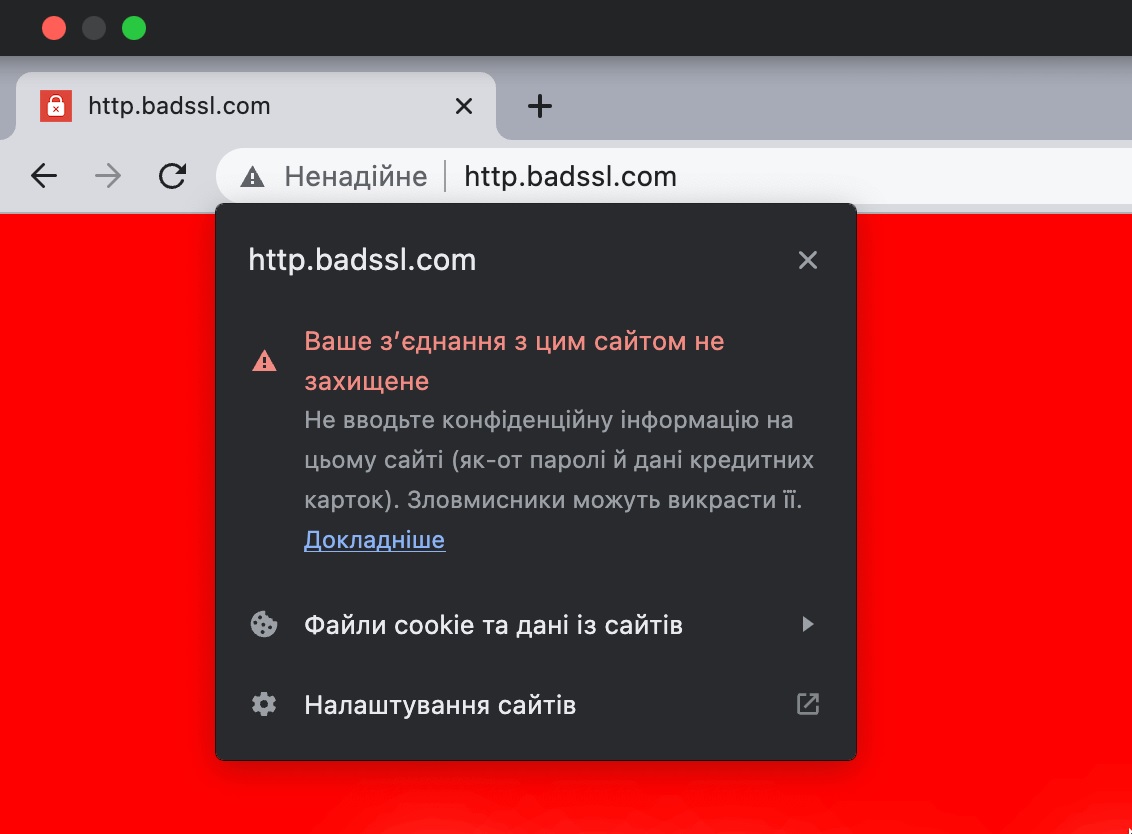

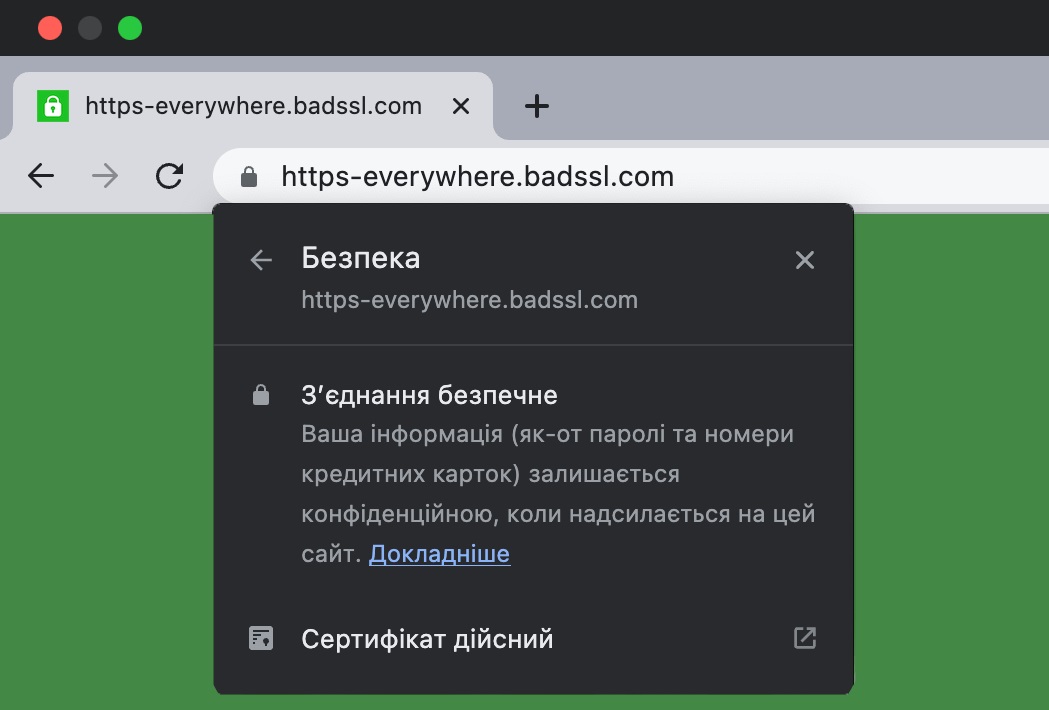

Використовуйте SSL-сертифікат і HTTPS-з’єднання

Захист сайту від злому не буде повним без SSL-сертифіката.

SSL-сертифікат шифрує інформацію, яка передається між сайтом і користувачем, наприклад, паролі чи номери кредитних карток. Завдяки цьому ніхто сторонній не може її перехопити або змінити.

Якщо на сайті не встановлено SSL, відвідувач побачить попередження про не захищене зʼєднання.

Коли сайт має налаштований SSL-сертифікат, у адресному рядку з’являється значок замка і URL-адреса починається з «https» замість «http».

Читайте більше про сертифікати безпеки в нашій статті про те, як вибрати SSL-сертифікат.

85% користувачів не будуть купувати через вебсайт, якщо вони не впевнені, що їх дані передаються безпечно.

Захистіть свій сайт з SSL-сертифікатом і не втрачайте клієнтів!

Ось кілька практичних порад по використанню SSL для сайту:

- Краще використовуйте безкоштовні SSL-сертифікати, ніж жодного. Наприклад, Let’s Encrypt — надійний і безкоштовний варіант, що підтримується більшістю хостинг-провайдерів.

- Увімкніть примусове HTTPS-з’єднання. Налаштуйте 301 перенаправлення з HTTP на HTTPS — це запобігає доступу до незахищеної версії сайту.

- Перевірте змішаний контент. Усі частини сайту, наприклад, (зображення, скрипти чи стилі, мають завантажуватися через HTTPS. Використовуйте інструменти браузера або онлайн-сканери, щоб знайти елементи, які не налаштовані через htttps:// та виправте це.

- Регулярно перевіряйте сертифікат. Слідкуйте за терміном дії SSL, а також налаштуйте сповіщення або автооновлення.

- Перевірте сайт після встановлення сертифікату. Переконайтеся, що браузер не показує попереджень і використовуйте онлайн-інструменти для тестування безпеки:

- Qualys SSL Labs — корисно для глибокої технічної перевірки: перевіряє якість SSL-налаштувань, показує оцінку безпеки, виявляє застарілі протоколи та слабкі шифри.

- Why No Padlock — допомагає прибрати помилки із замком у браузері: виявляє проблеми зі змішаним контентом, показує, які файли завантажуються через HTTP.

- SSL Checker — підійде для швидкої перевірки, щоб дізнатись про чинність сертифіката, термін дії, ланцюжок сертифікації.

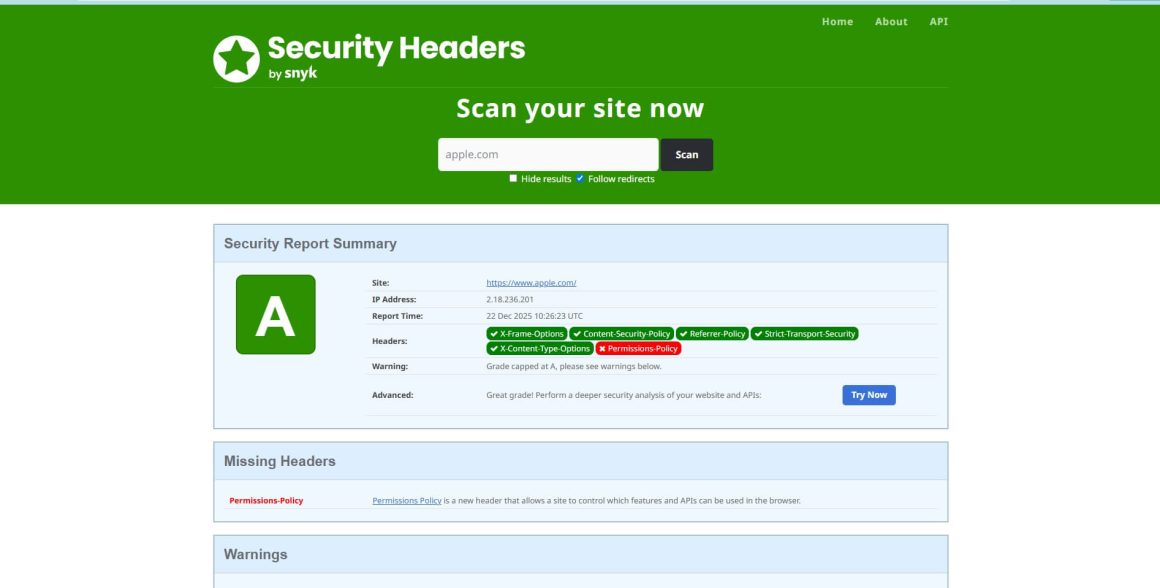

- SecurityHeaders — добре для підвищення загального рівня захисту: аналізує HTTP-заголовки безпеки, перевіряє наявність HSTS, X-Frame-Options, Content-Security-Policy.

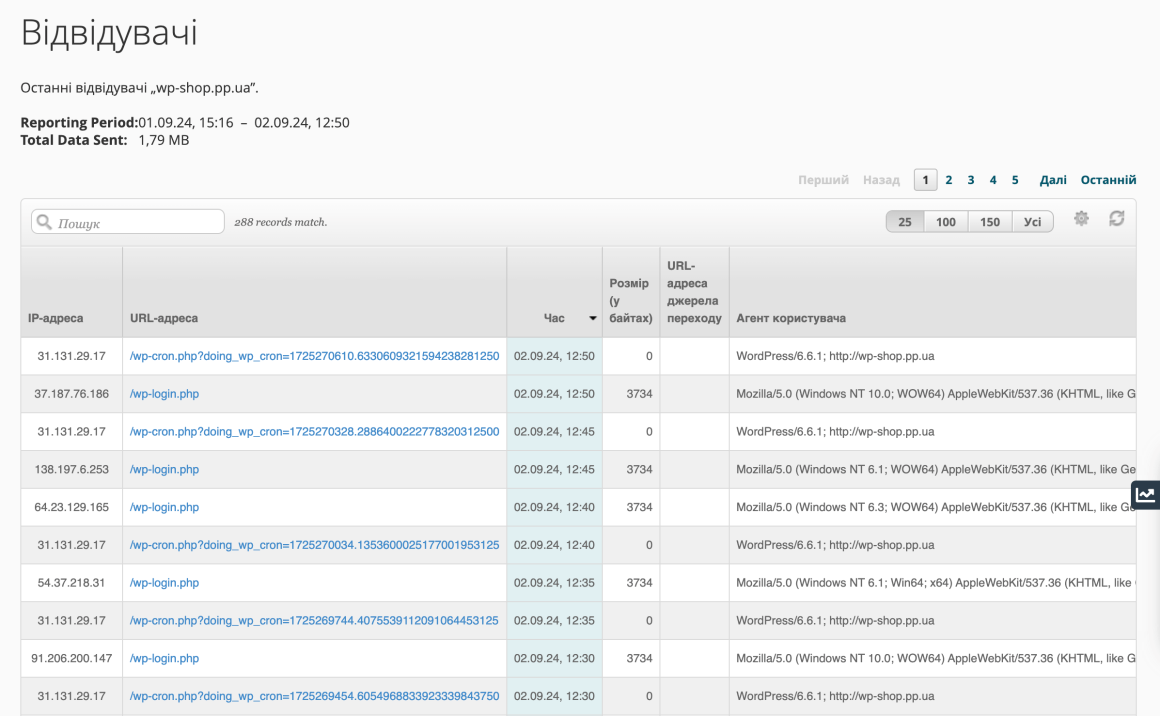

Перевіряйте підозрілу активність

Один із варіантів, як захистити свій сайт, це перевіряти підозрілу активність. Постійний моніторинг підозрілої активності допомагає вчасно виявити зломи, атаки або несанкціонований доступ до сайту чи сервера. Чим раніше проблема буде помічена, тим легше зменшити шкоду.

Регулярно переглядайте журнали доступу та виявляйте незвичайні патерни активності.

Що вважається підозрілою активністю:

- багато невдалих спроб входу в адмін-панель,

- входи з незвичних країн або IP-адрес,

- несподівані сплески трафіку без очевидної причини,

- незвичайна активність у базі даних

- зміни файлів сайту без вашого відома,

- спам через форми зворотного зв’язку.

Це допоможе швидше реагувати на потенційні загрози.

🔗 Як подивитися статистику відвідувань сайту в cPanel

Використовуйте веббрандмауер як захист сайтів від атак, щоб виявити та заблокувати підозрілий трафік.

Кілька практичних порад:

- Увімкніть сповіщення про безпеку. Багато хостингів і CMS надсилають email-повідомлення, наприклад, про підозрілі входи або про зміну файлів. Це дозволяє реагувати одразу.

- Використовуйте плагіни та сервіси безпеки. Вони автоматично блокують підозрілі IP, виявляють шкідливі файли, обмежують кількість спроб входу. Особливо корисно для сайтів на CMS. Якщо у вас WordPress, читайте більше про плагіни для безпеки в нашій статті.

- Перевіряйте активність облікових записів. Видаляйте непотрібні акаунти, переконайтеся, що кожен користувач має лише необхідні права, регулярно змінюйте паролі.

- Слідкуйте за трафіком. Різке зростання відвідуваності може свідчити про DDoS-атаку чи спроби сканування сайту. Аналітика допоможе це помітити.

- Проводьте регулярні перевірки. Переглядайте логи хоча б раз на тиждень, перевіряйте сайт після оновлень або змін, робіть резервні копії перед важливими діями.

Приховайте директорії адміністраторів

Хакери можуть отримати доступ до даних вашого сайту через сторінку адміністратора. Вони використовують сканери для перевірки всіх каталогів на вашому вебсервері, шукаючи стандартні назви директорій, такі як «admin», «login» або «administrator». Якщо зловмисник знає стандартну адресу адмін-панелі, він може намагатися підібрати пароль. Щоб попередити злом адмінки сайту, змініть назву цієї директорії вашого сайту на нестандартну, відому лише вам.

Чому це важливо:

- зменшує кількість автоматичних атак,

- ускладнює підбір паролів,

- зменшує видимість адмін-панелі для ботів,

- додає ще один рівень захисту.

Практичні поради щодо захисту директорії адміністратора:

- Змініть назву цієї директорії вашого сайту на нестандартну, відому лише вам. Не використовуйте типові шляхи, наприклад, /admin, /login, /wp-admin. Створіть нестандартний URL, наприклад, /panel-secure-2025. Це не основний захист, але хороший додатковий бар’єр.

- Обмежте доступ за IP-адресами. Дозвольте вхід лише з довірених IP та заблокуйте доступ з інших адрес. Підійде, якщо адмінів небагато й IP стабільні.

- Захистіть директорію паролем. Додайте додаткову авторизацію перед входом. Навіть якщо зловмисник знає логін сайту — він не потрапить всередину.

- Увімкніть двофакторну автентифікацію 2FA. Як ми розповідали детальніше вище, окрім пароля, потрібен код із телефону або додатку. Це значно підвищує безпеку адмін-облікових записів.

- Приховайте сторінку входу від пошукових систем. Забороніть індексацію адмін-директорій. Це зменшить ймовірність їх знаходження через пошук. Наприклад, можна заблокувати індексацію директорій адміністратора пошуковими системами, використовуючи файл robots.txt.

- Ведіть журнал входів. Записуйте всі спроби входу, слідкуйте за невдалими авторизаціями, швидко реагуйте на підозрілу активність.

Приховування директорій — це не заміна сильного пароля, а додатковий рівень захисту. Найкращий результат дає поєднання нестандартної адреси, обмеження доступу, 2FA.

Корисна стаття на тему: Як змінити посилання входу в адмінпанель WordPress 🔗

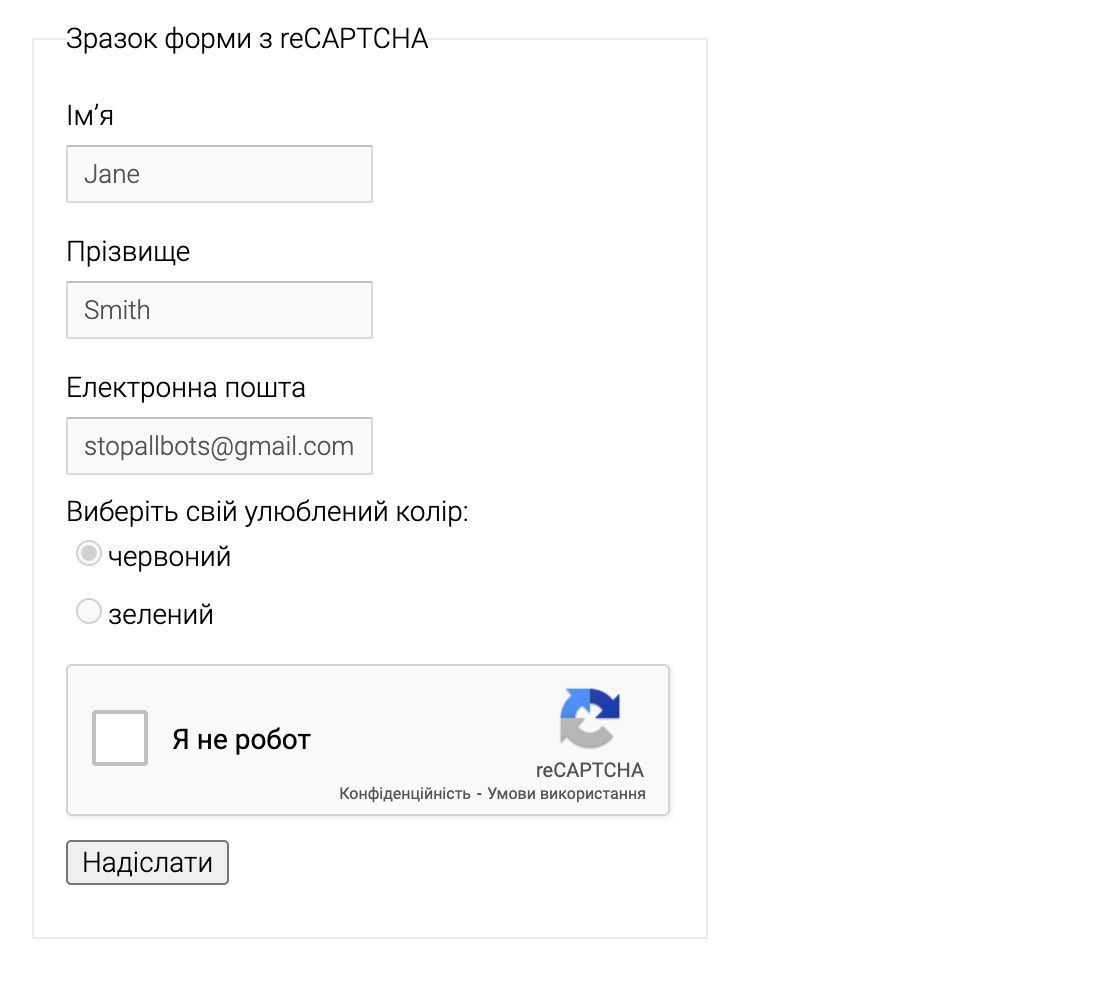

Налаштуйте Captcha та інші засоби боротьби зі спамом

Спам часто містить посилання на шкідливі сайти або на завантаження вірусів. Якщо користувачі постраждають від спаму на вашому сайті, це може погіршити його репутацію та відлякати потенційних клієнтів.

Також масовий спам може перевантажити сервер сайту, що призведе до повільної роботи або навіть до збоїв у роботі сайту.

Щоб зменшити ризик спаму та пов’язаних з ним атак, використовуйте капчу та інші методи захисту. Це можуть бути інструменти, такі як плагін Akismet, який фільтрує спам-коментарі на сайтах WordPress, або Google reCAPTCHA, який просить користувачів підтвердити, що вони не є ботами, виконавши певні завдання.

Практичні поради по налаштуванню Captcha:

- Використовуйте сучасну Captcha. Не змушуйте користувачів вводити складні символи — обирайте варіант, який не псує зручність користування.

- Додавайте Captcha тільки там, де потрібно. Не варто ставити Captcha на кожну сторінку. Рекомендуємо використовувати для форми зворотного зв’язку, реєстрації та входу, коментарів.

- Використовуйте приховані поля Honeypot. Боти заповнюють приховані поля, а реальні користувачі — ні. Це простий і непомітний метод відфільтрувати ботів.

- Обмежуйте кількість спроб. Встановіть ліміти на відправку форм і на спроби входу, а також тимчасове блокування при зловживанні.

- Фільтруйте спам автоматично. Антиспам-фільтри аналізують текст і поведінку, а також блокують повторювані або підозрілі повідомлення. Це особливо корисно для блогів і форумів.

- Регулярно перевіряйте спам-журнали. Переглядайте заблоковані повідомлення, переконайтеся, що реальні користувачі не блокуються, а також коригуйте налаштування за потреби.

Пам’ятайте, що надто жорсткий захист може відлякувати користувачів. Важливо знайти баланс між безпекою та зручністю.

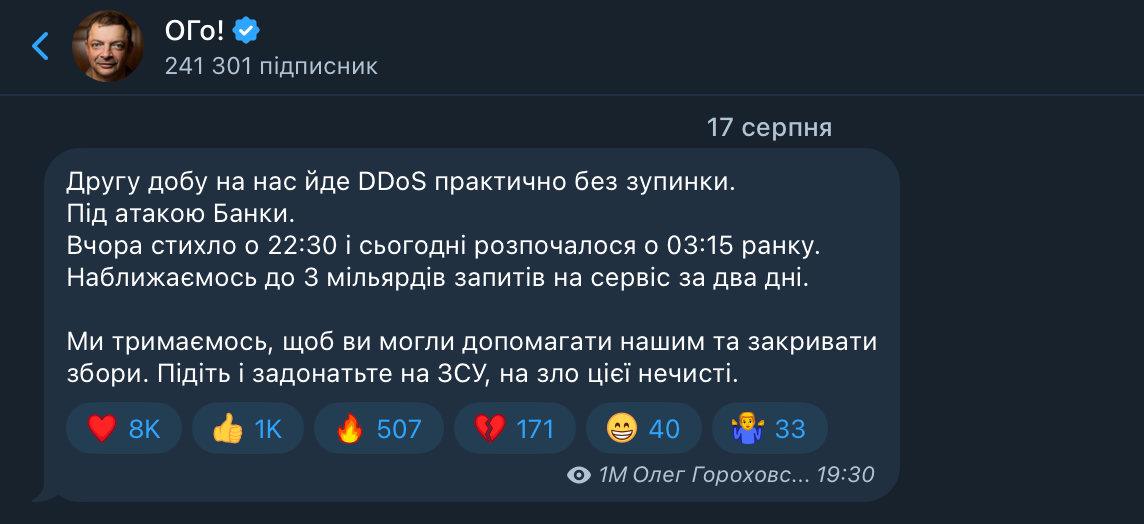

Забезпечте захист для сайту від DDoS-атак

DDoS-атака — це вид кібератаки, під час якої хакери намагаються «покласти» сайт, відправляючи на нього величезну кількість запитів одночасно. Через величезну кількість запитів сервер, на якому розміщений сайт, не витримує навантаження і перестає відповідати. В результаті сайт стає недоступним для справжніх користувачів.

Це один з найпопулярніших видів кібератак, якому піддаються майже всі крупні сайти.

Надійний хостинг-провайдер забезпечує свої сервери захистом від DDoS. Власнику онлайн-ресурсу також не варто залишити сайт без захисту від цього типу атак. Для цієї задачі можна підключити CDN-сервіс, наприклад, Cloudflare.

CDN (Content Delivery Network) — це мережа серверів, розташованих у різних країнах, яка допомагає швидше доставляти контент вашого сайту користувачам. Як це працює: коли хтось заходить на ваш сайт, CDN відправляє їм копії сторінок, збережені на найближчому сервері. Це зменшує навантаження на ваш основний сервер і прискорює завантаження сайту.

Крім пришвидшення сайту CDN також допомагає захистити його від DDoS-атак:

- CDN фільтрує трафік. Сервіс перевіряє весь трафік, який надходить на ваш сайт, і блокує підозрілі запити.

- CDN розподіляє навантаження. Якщо хтось намагається завдати шкоди вашому сайту за допомогою DDoS-атаки, CDN розподіляє навантаження між своїми серверами. Це знижує ймовірність того, що ваш сайт «ляже».

🔗 Посібник з налаштування Cloudflare

Ще кілька практичних порад, як захистити сайт від хакерів, що застосовують DDoS:

- Використовуйте спеціалізовані сервіси захисту. Один із найефективніших методів — це хмарні сервіси фільтрують шкідливий трафік і пропускають лише запити від реальних користувачів, тобто беруть удар на себе, а не на сервер.

- Увімкніть обмеження запитів Rate Limiting. Обмежте кількість запитів з однієї IP-адреси та автоматично блокуйте підозрілу активність. Це ефективно проти простих атак ботів.

- Налаштуйте фаєрвол WAF. Веб-фаєрвол аналізує запити, блокує підозрілий або шкідливий трафік, захищає від автоматизованих атак.

- Слідкуйте за трафіком. Моніторинг допомагає швидко помітити атаку. Різке зростання запитів — це сигнал тривоги. Чим швидше реакція, тим менше шкоди.

- Підготуйте план дій. Знайте, кого повідомити, наприклад, хостинг чи адміністратора. Майте резервні копії та інструкцію дій під час атаки.

Захист від DDoS — це комплекс заходів, а не один інструмент. Найкращий результат дає поєднання CDN, фаєрвола та моніторингу.

Перевірка сайту на віруси

Перевірка сайту на віруси — це процес виявлення шкідливого коду, троянів, бекдорів, фішингових скриптів і прихованих редиректів, які можуть бути додані до файлів сайту без відома власника. Навіть невелике зараження може призвести до втрати даних, блокування сайту браузерами або падіння позицій у пошукових системах.

Практичні поради:

- перевіряйте сайт мінімум 1 раз на місяць,

- проводьте перевірку після оновлень або змін на сайті,

- використовуйте декілька сервісів, а не один,

- зберігайте звіти перевірок для порівняння,

- періодично перевіряйте сайт у режимі інкогніто.

- переглядайте повідомлення від хостингу та пошукових систем.

- слідкуйте за різкими змінами трафіку,

- перевіряйте файли, які змінювались без вашої участі.

Як перевірити сайт на віруси онлайн

Онлайн-перевірка — найпростіший спосіб швидко оцінити стан сайту без доступу до сервера.

Така перевірка зазвичай включає:

- аналіз HTML-коду сторінок,

- перевірку JavaScript-файлів,

- пошук підозрілих редиректів,

- аналіз репутації домену.

Важливо розуміти, що онлайн-сканери не мають доступу до всіх файлів сервера, але вони добре виявляють поширені загрози.

Практичні поради:

- Починайте з Google Safe Browsing — це впливає на довіру браузерів.

- Для глибшого аналізу використовуйте VirusTotal і Sucuri.

- Додайте сайт до сервісів моніторингу з автоматичними сповіщеннями.

Ознаки зараженого сайту

Існує кілька характерних симптомів, які можуть свідчити про зараження:

- браузер показує попередження «Небезпечний сайт»,

- користувачів автоматично перенаправляє на сторонні ресурси,

- з’являється реклама або спливаючі вікна без вашої згоди,

- сайт потрапляє під фільтри Google,

- хостинг надсилає повідомлення про шкідливу активність,

- різко зростає навантаження на сервер.

Якщо з’явився хоча б один пункт, тоді потрібна більш глибока перевірка сайтів на безпеку.

Топ сервіси для перевірки сайту на віруси

Найпопулярніші онлайн-інструменти для перевірки сайту:

- Google Safe Browsing — показує, чи внесено сайт у чорні списки.

- VirusTotal чи Filescan.io — перевіряє сайт одразу через десятки антивірусних систем.

- Sucuri SiteCheck — виявляє шкідливі скрипти та редиректи.

- Quttera — аналізує код на наявність прихованих загроз.

- Astra Security Scanner — підходить для регулярного моніторингу.

Розказуємо про ці онлайн-інструменти детальніше.

Google Safe Browsing

Google Safe Browsing — це сервіс від Google, який визначає, чи є сайт небезпечним для користувачів. Саме на його основі браузери Chrome, Firefox і Safari показують попередження типу «Цей сайт може бути небезпечним».

Що перевіряє:

- наявність шкідливого ПЗ,

- фішингові сторінки,

- соціальну інженерію,

- сайти, які поширюють віруси або обманюють користувачів.

Особливості: корисний після зараження сайту, якщо браузер показує попередження та для перевірки репутації сайту в Google.

Якщо сайт потрапив у чорний список Google, його потрібно очистити та подати заявку на повторну перевірку, інакше користувачі бачитимуть попередження.

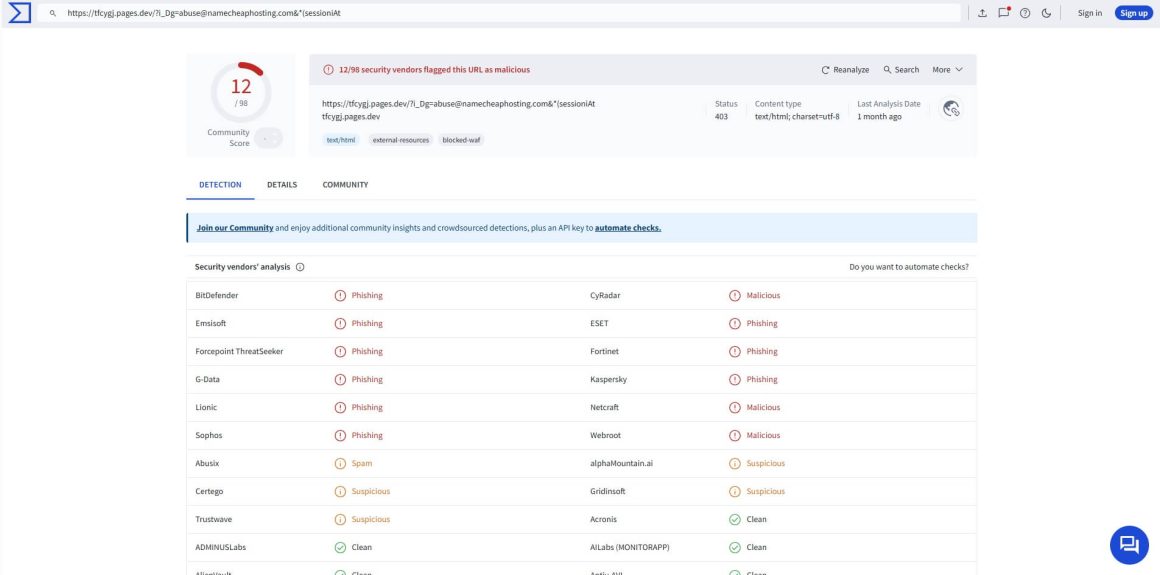

VirusTotal/Filescan.io

Ці сервіси аналізують сайт або файл одночасно через багато антивірусних рушіїв, що значно підвищує точність перевірки.

Що перевіряє:

- URL-адресу сайту,

- окремі файли,

- IP-адресу та домен,

- відомі сигнатури вірусів і троянів.

Особливості:

- перевірка через 50+ антивірусів,

- швидкий результат,

- зручний для порівняння думок різних систем,

- не має доступу до всіх файлів сервера,

- може не знайти нові або добре приховані загрози.

Якщо кілька антивірусів показують загрозу, сайт потребує глибшої перевірки та очищення.

Sucuri SiteCheck

Sucuri SiteCheck — один із найпопулярніших онлайн-сканерів безпеки сайтів. Він орієнтований саме на веб-загрози, а не просто віруси.

Що перевіряє:

- шкідливі JavaScript-скрипти,

- приховані редиректи,

- зараження iframe,

- блокування в чорних списках,

- помилки конфігурації.

Особливості:

- зручний звіт,

- добре знаходить редиректи,

- підходить для сайтів на CMS.

Використовуйте Sucuri після підозрілих змін, наприклад, оновлень, збоїв, падіння трафіку.

Quttera

Quttera спеціалізується на пошуку прихованого та зашифрованого шкідливого коду, який складно помітити вручну.

Що перевіряє:

- JavaScript і PHP-код,

- приховані бекдори,

- підозрілі зовнішні підключення,

- шкідливі фрагменти в HTML.

Особливості:

- добре знаходить складні загрози,

- аналізує поведінку коду,

- не залежить тільки від сигнатур.

Quttera корисний, якщо інші сервіси нічого не знайшли, але проблеми залишилися.

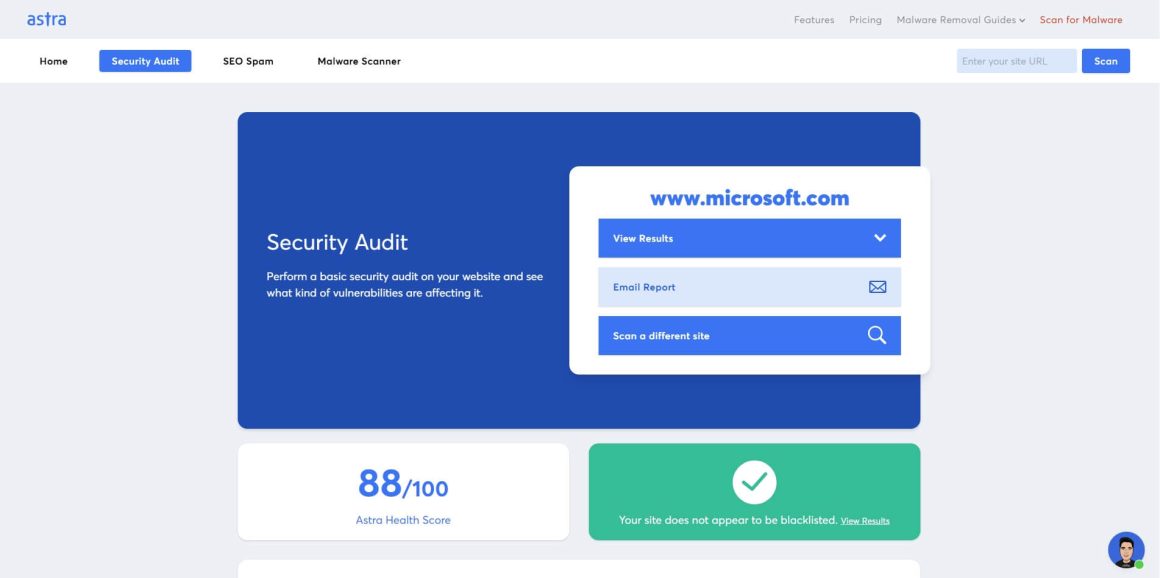

Astra Security Scanner

Astra Security Scanner — це інструмент для постійного контролю безпеки сайту, а не лише разової перевірки.

Що перевіряє:

- віруси та шкідливий код,

- вразливості CMS і плагінів,

- помилки конфігурації,

- загальний рівень ризику.

Особливості:

- автоматичне сканування,

- сповіщення про загрози,

- підходить для довготривалого використання.

Використовуйте Astra, якщо хочете виявляти проблеми на ранньому етапі, ще до зламу.

Перевірка сайту на безпеку

Перевірка безпеки сайту — це ширший аналіз, ніж антивірусне сканування. Вона спрямована на пошук слабких місць у налаштуваннях, які можуть бути використані для злому.

Обов’язково:

- перевіряйте сайт різними сервісами раз на 2–3 місяці,

- аналізуйте не тільки помилки, а й рівень ризику,

- використовуйте хоча б безкоштовні версії онлайн-інструментів для регулярного контролю.

Що включає перевірка безпеки сайту

Комплексна перевірка зазвичай охоплює:

- наявність і правильність SSL-сертифіката,

- використання сучасних протоколів TLS,

- налаштування HTTP-заголовків безпеки,

- захист форм і сторінок входу,

- перевірку прав доступу до файлів,

- аналіз конфігурації сервера.

Навіть без вірусів сайт може бути небезпечним через неправильні налаштування.

Практичні поради:

- перевіряйте SSL-сертифікат після кожного оновлення сервера,

- увімкніть HSTS та інші заголовки безпеки,

- забороніть доступ до системних файлів,

- переконайтеся, що сайт працює тільки через HTTPS.

Перевірка вразливостей CMS, плагінів і сервера

Більшість зломів відбувається через:

- застарілу версію CMS,

- вразливі плагіни або теми,

- стандартні логіни адміністратора,

- відкриті порти та служби сервера.

Регулярна перевірка дозволяє:

- виявити відомі вразливості,

- оновити небезпечні компоненти,

- запобігти автоматичним атакам ботів.

Практичні поради:

- оновлюйте CMS та плагіни одразу після виходу оновлень,

- видаляйте плагіни, які не використовуються,

- не використовуйте неліцензійні теми та розширення,

- змініть стандартний логін адміністратора.

Топ сервісів для перевірки безпеки сайту

Спеціалізовані сервіси допомагають автоматизувати процес аналізу. Наприклад:

- Qualys SSL Labs — аналіз HTTPS і SSL,

- SecurityHeaders — перевірка HTTP-заголовків,

- Detectify — автоматичний пошук вразливостей,

- Pentest Tools — набір тестів для безпеки,

- WPScan — спеціалізований інструмент для WordPress.

Розказуємо детальніше про особливості цих інструментів.

Qualys SSL Labs

Qualys SSL Labs — популярний онлайн-інструмент для перевірки сертифікатів SSL/TLS і безпеки HTTPS-з’єднання.

Що перевіряє:

- валідність SSL-сертифіката: термін дії, довіра до центру сертифікації,

- підтримку сучасних протоколів TLS 1.2, TLS 1.3,

- наявність слабких шифрів і алгоритмів,

- конфігурацію сервера для захисту від атак типу POODLE, BEAST, Heartbleed.

Як застосовувати:

- Перевіряйте сайт після встановлення нового сертифіката.

- Використовуйте результати для виправлення слабких шифрів.

- Проводьте регулярний аналіз щонайменше раз на квартал для контролю змін.

SecurityHeaders

SecurityHeaders перевіряє, чи правильно налаштовані HTTP-заголовки безпеки, що захищають сайт від атак типу XSS, clickjacking і MIME sniffing.

Що перевіряє:

- Content-Security-Policy (CSP),

- X-Content-Type-Options,

- X-Frame-Options,

- Strict-Transport-Security (HSTS),

- Referrer-Policy,

- інші заголовки.

Як застосовувати:

- Встановіть рекомендовані заголовки для захисту від основних веб-атак.

- Використовуйте SecurityHeaders після змін на сервері або CMS.

- Створіть шаблон налаштувань заголовків для регулярного моніторингу.

Detectify

Це хмарний сервіс, який дозволяє автоматично сканувати сайт на відомі та нові вразливості.

Що перевіряє:

- SQL Injection, XSS, RCE,

- проблеми у CMS, плагінах та темах,

- уразливості на рівні серверної конфігурації,

- слабкі паролі та неправильні права доступу.

Як застосовувати:

- Використовуйте Detectify для регулярного сканування, особливо після оновлень CMS.

- Перевіряйте сайти з великою кількістю плагінів або кастомного коду.

- Налаштуйте сповіщення про критичні загрози.

Pentest Tools

Комплексний сервіс для перевірки безпеки веб-сайтів і серверів, часто використовується для тестування на проникнення — penetration testing.

Що перевіряє:

- SQL Injection, XSS, CSRF,

- відкриті порти і служби,

- SSL/TLS та HTTP-заголовки,

- поширені вразливості CMS та веб-додатків.

Як застосовувати:

- Використовуйте для глибокого аудиту перед запуском сайту або після великих змін.

- Обирайте лише безпечні та легальні тести, щоб не порушити закон.

- Зберігайте результати тестів для порівняння з наступними перевірками.

WPScan

Інструмент для аналізу безпеки сайтів на WordPress, який постійно оновлює базу вразливостей.

Що перевіряє:

- уразливості ядра WordPress;

- плагіни і теми з відомими багами;

- слабкі паролі користувачів;

- відкриті та небезпечні файли;

- небезпечні права доступу.

Як застосовувати:

- Скануйте сайт після оновлення WordPress або плагінів.

- Використовуйте WPScan для швидкого виявлення критичних загроз.

- Періодично оновлюйте базу даних вразливостей WPScan.

Перевірка посилання на безпеку

Перевірка посилань необхідна для захисту від фішингу, шкідливих сайтів і підроблених сторінок, які можуть маскуватися під відомі сервіси.

Навіть знайомий на вигляд сайт може бути підробкою:

- не переходьте за посиланнями з підозрілих повідомлень,

- перевіряйте домен на помилки в назві,

- уникайте скорочених посилань без перевірки,

- не вводьте особисті дані без HTTPS.

Навіщо перевіряти посилання перед переходом

Небезпечні посилання можуть:

- викрасти логіни та паролі,

- заразити пристрій вірусами,

- перенаправити на шахрайські сайти,

- встановити шкідливі розширення.

Особливо небезпечні посилання з електронної пошти та месенджерів.

Як перевірити посилання на безпеку онлайн

Онлайн-сервіси дозволяють оцінити репутацію сайту за кілька секунд. Основні поради по їх застосуванню:

- користуйтеся сервісами перед входом в аккаунт,

- перевіряйте посилання з листів і месенджерів,

- навчіть цьому правилу інших користувачів сайту.

Перевіряйте навіть знайомі ресурси, якщо є сумніви. Процес перевірки простий, незалежно від онлайн-інструменту:

- скопіювати URL,

- вставити його в онлайн-сервіс,

- переглянути результат аналізу.

Такі сервіси перевіряють:

- репутацію домену,

- наявність у чорних списках,

- ознаки фішингу або вірусів.

Рекомендуємо зберегти 2–3 сервіси у закладках браузера, щоб вони завжди були під рукою.

Топ сервісів для перевірки посилань

Інструментів, що аналізують URL у базах фішингових і шкідливих сайтів, багато. Ось кілька варіантів з перевіреною репутацією:

- Google Safe Browsing — визначає, чи внесено сайт у чорні списки Google,

- VirusTotal чи Filescan.io — перевіряють URL і файли через десятки антивірусних систем,

- URLVoid — перевіряє домени та IP на репутацію і безпечність,

- PhishTank — можна перевірити сайт на скам і фішинг,

- Norton Safe Web — перевірка репутації сайту від Norton.

Про Google Safe Browsing, VirusTotal і Filescan.io ми розповідали детально вище. Тому нижче розглянемо інші сервіси зі списку.

URLVoid

Збирає дані про домени та IP з багатьох джерел і показує потенційні ризики.

Що перевіряє:

- потрапляння у чорні списки,

- репутацію домену та IP,

- можливі історичні інциденти з безпеки,

- зв’язки з шкідливими сайтами.

Як застосовувати:

- Використовуйте для перевірки нових партнерських або рекламних сайтів.

- Перевіряйте IP хостингу, якщо сайт викликає сумніви.

- Застосовуйте перед масовою розсилкою посилань.

PhishTank

Це перевірка сайту онлайн по базі даних сайтів, які намагаються викрасти паролі чи особисті дані користувачів.

Що перевіряє:

- URL на фішинг,

- активні атаки соціальної інженерії,

- сумнівні посилання з електронної пошти та месенджерів.

Як застосовувати:

- Перевіряйте підозрілі посилання з електронної пошти або чатів.

- Використовуйте перед введенням пароля на незнайомих сайтах.

- Періодично оновлюйте базу PhishTank для перевірок.

Norton Safe Web

Сервіс від відомої антивірусної компанії показує, чи сайт безпечний для відвідувачів.

Що перевіряє:

- фішингові сторінки,

- шкідливі програми та скрипти,

- загальну репутацію домену.

Як застосовувати:

- Перевіряйте нові або маловідомі сайти перед використанням.

- Використовуйте як додатковий сервіс до VirusTotal та Google Safe Browsing.

- Використовуйте при навчанні користувачів безпечній поведінці в інтернеті.

Регулярна перевірка сайту як частина захисту від зламу

Безпека сайту — це безперервний процес, а не одноразова дія. Нові вразливості з’являються постійно, тому регулярний контроль є обов’язковим.

Як автоматизувати перевірку сайту на віруси і безпеку

Автоматизація дозволяє реагувати на загрози до того, як сайт буде зламаний. Вона зменшує ризик людської помилки та економить час.

Що можна для цього зробити:

- увімкнути автоматичне сканування щонайменше раз на тиждень,

- налаштувати email-сповіщення про загрози,

- використовувати плагіни безпеки,

- регулярно оновлювати CMS і плагіни,

- вести журнал перевірок і змін,

- регулярно робити резервні копії,

- вести журнали безпеки,

- періодично переглядати налаштування безпеки.

Для повної автоматизації перевірки сайту можна комбінувати корисні інструменти:

- Онлайн-сервіси: Sucuri, Astra Security, Qualys Continuous Monitoring.

- Плагіни для CMS: Wordfence, WPScan.

- Локальні інструменти на хостингу: Cron + ClamAV/Maldet.

Як ШІ може допомогти захиститися від злому та кібератак

Штучний інтелект може бути дуже корисним у забезпеченні безпеки сайту та захисті від кібератак. Ось конкретні способи, як захистити сайт від злому і хакерів за допомогою ШІ і автоматизувати складні задачі:

- Виявити аномальну активність. ШІ може помічати незвичні спроби входу, часті помилкові логіни або підозрілі запити до серверу в режимі реального часу. Може розпізнати шаблони поведінки. Наприклад, якщо користувач поводиться нетипово: надмірна швидкість заповнення форм, підозрілі IP тощо, ШІ може автоматично блокувати доступ або попередити адміністратора.

- Допомогти з захистом від атак типу DDoS. ШІ аналізує трафік і відрізняє легітимних користувачів від ботів, перенаправляючи або обмежуючи підозрілі потоки. Використання AI-алгоритмів дозволяє швидко реагувати на великі хвилі запитів, зберігаючи працездатність сайту.

- Виявити вразливості. ШІ може сканувати код і конфігурації сайту, щоб знаходити потенційні слабкі місця, наприклад, старі плагіни, небезпечні скрипти, відкриті директорії. Також допомагає прогнозувати ризики, які можуть стати проблемою у майбутньому.

- Контролювати безпеку паролів і аутентифікації. AI може оцінювати силу паролів та рекомендувати їх заміну. Також допомагає налаштувати двофакторну аутентифікацію та визначати аномальні спроби входу.

- Підключити антиспам та фільтрацію ботів. Використовуючи AI для аналізу коментарів, форм та запитів, можна блокувати спам і фейкові заявки. Це зменшує ризик того, що бот отримає доступ до адмін-панелі або ресурсів сайту.

- Підтримувати резервне копіювання. AI може контролювати процес резервного копіювання, перевіряти, чи копії не пошкоджені, і автоматично створювати їх у безпечному сховищі.

- Прогнозувати нові загрози. Завдяки аналізу великих обсягів даних, ШІ може виявляти нові патерни атак і попереджати про потенційні ризики до того, як вони стануть проблемою.

ШІ не замінює базові заходи безпеки, наприклад, оновлення, сильні паролі чи SSL, але значно підвищує ефективність захисту, автоматизує моніторинг і дозволяє реагувати на загрози швидше, ніж це зробила б людина.

Бонус: як налаштувати ефективне резервне копіювання

Тепер ви знаєте основні кроки, як убезпечити сайт від злому. Однак, на жаль, 100% гарантії безпеки не існує. Щоб мати змогу швидко відновити сайт у разі атаки або збою, завжди робіть резервні копії та зберігайте їх у надійному місці.

Маємо кілька порад, як налаштувати ефективне резервне копіювання:

- Визначте, що копіювати. Включіть усі важливі файли сайту — код, зображення, теми, плагіни, бази даних та конфігураційні файли.

- Оберіть тип резервного копіювання. Ми рекомендуємо робити повне резервне копіювання. Також можна робити копії лише змінених або нових даних з моменту останнього резервного копіювання.

- Налаштуйте частоту резервного копіювання. Виберіть, як часто створювати резервні копії — щодня, щотижня, щомісяця або за потребою, залежно від частоти оновлень вашого сайту.

- Автоматизуйте процес. Використовуйте інструменти або плагіни для автоматичного резервного копіювання. Це зменшить ризик забути про вчасне створення копії. Наприклад, для WordPress є плагіни, які спростять цей процес.

- Зберігайте резервні копії в хмарі. Використовуйте сервіси на кшталт Amazon S3, Google Cloud Storage або Dropbox. Хмара надає додатковий рівень захисту, зберігання на локальному сервері може бути ризикованим.

- Захистіть резервні копії. Обмежте доступ до резервних копій і захистіть їх паролем.

- Перевірте резервні копії. Регулярно перевіряйте, чи правильно працюють ваші резервні копії та чи не містять помилок.

- Тестуйте відновлення. Розробіть і протестуйте процедури відновлення, щоб знати, як швидко відновити сайт у разі збоїв.

Сподіваємось, що резервна копія вам ніколи не знадобиться, але краще не нехтувати такою страховкою.

📌 Ремарка: якщо ви маєте віртуальний хостинг з нами, ми створюємо резервні копії за вас що три дні. Відновити або завантажити ці копії можна прямо в панелі керування хостингом cPanel.

А ви мали досвід злому? Розкажіть про це в коментарях 💬